杨赞(1983),男,工程师,博士研究生.研究方向:宽带信息网络,网络安全.E-mail:woshiyangzan@163.com

为适应多域网络中域间访问的突发性和动态性,提高判决的准确性和全面性,基于使用控制SRM端模型,将三个授权模块实现为属性判决、信任判决和基于任务描述的判决,提出了一种融合的访问控制机制ATM-UCON,并提供了一种可行的UCON的实现方案。

It is particular difficult to make reasonable access control in multi-domain networks. In order to meet unexpected and dynamic nature of inter-domain access and to improve the accuracy and comprehensiveness of the judgment, this paper proposes a fused access control mechanism ATM-UCON based on the SRM model of usage control. It realizes the three authorization modules to attribute-based judgment, trust-based judgment, and mission-description-based judgment. It also provides a feasible implementation mechanism of UCON.

随着网络技术的不断发展,信息系统间共享和互操作的需求不断增强,面向服务(Service oriented)的信息系统构建方式逐渐兴起[ 1]。然而服务存在于开放、动态的网络中,会面临更多的安全风险。访问控制技术是抵御服务滥用等风险的有效方法[ 2]。在大规模的面向服务网络中,鉴于集中式管理的难度,通常会划分为互相独立的多域进行管理[ 3]。然而针对外域用户施行合理的访问控制是相对困难的。本文认为对外域用户施行访问控制需应对三种挑战:①适当的判决依据;②对安全状态的动态感知;③审慎授权、降低风险。

在相关研究方面,角色访问控制(RBAC)[ 4],在进行域间角色映射时,易引入角色冲突、权限提升等问题[ 5]。主体信任管理(TM)[ 6]的研究分为两个方向,即客观的信任判决和主观的信任评估[ 7]。单纯的信任评估存在片面性、易被欺骗等缺点。基于属性的访问控制(ABAC)[ 8]依据访问主体、客体和环境的属性进行判断,可完成细致的权限分配。然而在应用于域间时,具有依据不充分、缺乏信任等问题。

使用控制(Usage control,UCON)[ 9, 10]作为一种新型的访问控制模型,涵盖了传统的访问控制、信任管理和数字权限管理的功能,具有细粒度、考量因素丰富、持续地动态监控等特点,较为适合应用于域间访问控制场合。UCON模型由3个元件和3个决策要素构成,元件包括访问主体、客体和权限,决策要素包括授权规则、条件和义务。然而到目前为止,在UCON的监视器架构、各决策要素实现等方面仍然缺乏成熟可行的方案,阻碍了其在服务访问控制方面的进一步发展和应用。

为弥补各种传统访问控制机制的片面性,适应面向服务的多域网络环境,本文应用UCON服务端相关监控(SRM)模型,将3个决策要素分别实现为属性判决、信任判决和基于任务描述的判决,提出了一种融合的访问控制机制ATM-UCON(Attribute,Trust and Mission description based UCON),以及一种可行的UCON的实现方案。

如引言所述,应用RBAC解决多域环境下的访问控制问题容易引入权限隐蔽提升等新的安全风险,ABAC、信任管理等其他访问控制方法亦存在各自关注领域的片面性。本节将提出基于UCON的融合访问控制机制ATM-UCON,其融合了ABAC、信任管理等访问控制方法和语义等相关技术的优势,有能力适应域间访问行为的突发性和动态性,提供细粒度和丰富的判决因素,提高了授权的准确性。

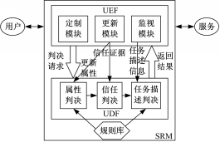

在UCON具有的两类监控器中,工作于客户端的相关监控器(CRM)相对可信赖度和效率较低。本文所设计的访问控制设施主要基于工作于服务端的相关监控器(SRM),由访问控制执行设施(UEF)和访问控制决策设施(UDF)组成。由UEF拦截对服务的每一次请求,并执行决策结果。由UDF对权限请求进行动态决策,避免了域间固定角色映射引入的安全风险。在UCON模型中,授权规则规定了授权相关的验证条件和操作,可分为两种:权限相关授权规则(RAR)用以衡量主体是否可以拥有对象的使用权限,义务相关授权规则(OAR)用以规定主体必须完成的义务。条件是在使用权限之前和之中相关实体所必须要满足的动态约束条件。义务是UCON为适应服务访问环境的复杂性和动态性而特别提出的机制,其指主体在拥有权限之前或之后必须完成的规定行为,如接受许可证协议或提供日志等。在本文实现中,将UDF中的规则、条件、义务三个决策模块分别实现为:基于属性的判决、信任判决和基于任务描述的判决,体系架构如图1所示。

在UEF中,为实行细粒度的访问控制,本文设计由权限定制模块抽取出用户访问所需的权限,并对可拥有的权限进行定制和授予。监视模块用以对主体状态进行持续实时地监控,检查用户是否已完成了规定的义务。更新模块用以对实体属性、信任证据等决策因素进行及时更新。在UDF中,基于属性的判决过程类似于传统的基于属性的访问控制,但其判决结果可以是授予所需权限,也可以是传递至信任决策模块继续判断是否可以授权。信任判决模块负责收集用户的历史行为评价等信任证据,判断目前用户的信任状态是否可以满足授权条件,如满足则可进行授权或传递至任务描述判决模块继续判断。在UCON中完成义务是将权限授予用户必不可少的要求,本文提出的ATM-UCON机制,将用户对其基于任务访问的任务状况描述作为其获得权限前必须完成的义务之一,并通过任务描述判决模块对这种基于任务访问的合理性进行判断。这是因为对他域服务进行的突发性访问,往往是基于一种临时性任务的驱动,需要为跨域访问控制提供丰富的授权判决依据。3个决策模块在形式上是串联关系,通过元策略可决定对用户请求的授权判决在哪一步获得最终结果。以下将对每个模块的具体实现机制进行介绍。

对外域相对陌生用户的服务请求进行判决,实体属性是最基本和固有的判断依据,根据实体属性制定判决规则,有益于提高判决的客观性,避免角色映射所带来的授予权限与需求不符等问题。属性判决模块采用三种属性作为判决依据,即主体属性、客体属性和环境属性。主体属性如用户性别、职级、年龄等,客体属性如服务的类型、保密程度等,环境属性如用户的访问时间、地点等。在单一域内应用ATM-UCON进行访问控制时,亦可为域内用户分配角色,将角色作为主体属性中的重要判决依据,施行基于属性和角色结合的访问控制[ 11]。当用户访问外域服务时,其本地域内分配的角色亦可作为主体属性中的一项提供参考。基于属性的决策模块功能可形式化定义为:

(Ⅰ)S,O,E:访问主体,客体,环境。

(Ⅱ)SA k(1≤k≤K),OA m(1≤m≤M),EA n(1≤n≤N):访问主体、客体、环境预定义的各项属性。

(Ⅲ)ATTR(s),ATTR(o),and ATTR(e):访问主体、客体和环境各项属性的集合。

ATTR(s)SA1×SA2×…×SA k

ATTR(o)OA1×OA2×…×OA m

ATTR(e)EA1×EA2×…×EA n

(Ⅳ)Rule:do_action(s,o,e)←(ATTR(s),ATTR(o),ATTR(e)):基于属性的规则是有关访问主体、客体和环境的一个操作返回函数,决定对符合该规则的请求应执行何种操作,包括授权或交由下一决策模块继续处理等。

主体属性的获取方式采用推模式和自动信任协商相结合。首先,用户在对服务进行请求时会携带其经本地域签发的身份令牌,身份令牌中包含其基本的属性信息(出于效率和隐私保护的考虑,只会附加其本地域内约定的基本属性信息),这是主体属性的推模式。然而这可能并不能满足服务所在域UDF中属性决策模块对主体属性的需求,这就需要属性决策模块向用户所在域的身份认证系统进行属性请求。初始阶段双方利用信任协商协议建立信任关系,此后属性决策模块根据需要对访问主体的属性进行多步请求,用户域身份认证系统根据隐私策略决定是否将属性发送至请求方,这样实现了自动信任协商的主体属性获取模式。

在具体实施和制定规则时,通常主体属性和环境属性间应体现一定的约束关联关系。使得在一定的环境属性下,访问主体应具有与之相适应的主体属性,才可命中相应的操作。这样主体属性虽是确定的,但其在不同的环境下可能获得不同的判决结果。如一个安全级别较高的用户,在通常的登录环境下其应获得相应较高的权限。然而如果环境属性指明其是在一个具有安全性相当不确定的地点进行登录和访问的,则不应授予较高权限。类似地,如果主体所需访问的服务位于一个存在其他关键服务的敏感环境下,为防止渗透攻击发生,主体属性应表明访问主体具有相对较高的安全级别。而如果服务位于一个安全敏感程度较低的环境下,则可能不需访问主体具有较高的安全级别。

在ATM-UCON中,实体的可变属性由更新模块基于实体状态进行自动更新,如访问频率属性等。属性的更新可在用户使用权限之前、之中或之后持续进行。基于实体属性的可变特性,授权决策同样需要在用户使用权限之前或者之中持续进行,以更好地适应实体状态的动态性。

为动态感知用户安全状态,ATM-UCON除了依据实体属性进行判决外,还引入了用户信任程度作为授权条件。在开放、分布式的多域访问环境中,信任的度量更为重要,信任度不符合授权条件所需的用户不应获得权限。应用ATM-UCON进行域内访问控制时,考虑到对访问主体和安全需求较为熟悉,便于制定基于属性的规则,信任判决可作为可选项。

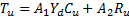

在ATM-UCON中为全面考量用户的信任状态,融合了客观和主观的信任度量思想,采用了基于推荐和基于信誉相结合的信任计算方式,使其优势得到互补。信誉的引入旨在共享交互经验,对用户历史行为形成评估,对未来交互提供了一种预测。推荐信任的引入旨在呈现初始的信任感观,弥补信誉来源不足甚至缺失时的问题。在ATM-UCON的总体信任度的计算中,以 T u 代表用户 u的整体信任度, C u 代表用户 u基于推荐所呈现的可信度, Y u 代表用户所在域的可信程度, R u 代表用户行为产生的信誉, A1 和 A2分别为动态可变权重,则:

| (1) |

当UDF中信任决策模块需要对用户信任度进行评估时,应首先向用户所在域的身份管理服务提出可信度推荐请求,身份管理服务根据用户在本域用户权限体系内的统治力情况,给出合理的推荐可信任程度 Cu 。可选的方式如下:①域内角色层次最高有 k层,顶层角色具有最多的权限,理应具有最高的可信任程度,而用户角色距顶层有 i层,则用户可具有( k- i)/ k的推荐可信任度;②在域内总共有 k项权限,而用户具有其中的i项,用户具有更多的权限理应具有更高的可信度,则用户可具有 i/ k的推荐可信任度。

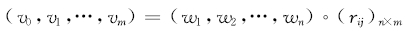

用户信誉 R u来源于一段时期内,是被请求服务自身及其他服务在与该用户交互后基于用户行为所得出的评价。目前基于概率理论的主观信任模型难以确切描述信任评估中的模糊性和不确定性。而已有的基于模糊理论的主观信任评估存在分散式推导致使有效信息丢失较多、操作符不够精确[ 12]、复杂性刻画不足[ 13]等问题。考虑到信誉评价中的模糊性、不确定性现象和评价因素的多样性,ATM-UCON采用模糊综合评判方法对各种信誉相关因素进行综合评判,得出信誉隶属度向量。信誉模糊综合评判中的4个基本要素为{ F, S, FR, W},其中相关因素集 F={ f1, f2,…, f n},相关因素包括规约遵守程度、资源使用时长、遗留垃圾文件情况等;信誉等级集 S={ s1, s2,…, s m},信誉等级包括值得信任、一般、不值得信任等;综合评价矩阵 FR=( r ij )n*m, FR中的每一项 r ij 表示关于因素 fi 对信誉等级 sj 的隶属程度;各因素权重分配向量 W={ w1, w2,…, w n},表明每种因素在综合评判中的重要程度或感兴趣程度。对信誉的模糊综合评判进行如下的模糊变换:

| (2) |

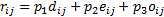

为提高精确度,避免有效信息的流失,采用‘+’和‘*’作为操作符。信誉隶属度向量{ v1, v2,…, vn}即用户总体信誉对于每一个信誉等级的隶属程度。在综合评价矩阵中, rij 的产生来自于3种信誉来源,包括:被请求服务自身与用户的直接交互经验;被请求服务域内其他服务与该用户交互产生的本域间接交互经验;外域服务与该用户交互产生的他域间接交互经验。基于这3种交互经验分别产生用户关于每个信誉相关因素 fi 对信誉等级 sj 的隶属度 dij 、 eij 和 oij 。 rij 由 dij 、 eij 和 oij调制而成,即:

| (3) |

p1 、 p2 、 p3 为各种经验在 r_ij 计算中所占比重,通常此三者应具有 p1≥ p2≥ p3的关系,且 p1+ p2+ p3=1。如在某种经验中关于某因素的评价缺失,则为其分配的比重应为0。 dij 、 eij 和 oij 由数据统计得出,即在每种交互经验的评价记录中,用户关于因素 fi 得到 sj评价的次数在总评价次数中所占比例。交互评价记录由每个域设置的评价管理机构(Trust management institution,TMI)完成,在每次服务调用过程结束后,服务应根据所关注的信誉相关因素中的每一项对用户进行评价,并上传至域内TMI。当UDF中的信任决策模块需要各种交互经验的统计数据时,通过UEF中的更新模块向本域TMI获取。通过本域TMI与具有信任关系的一定范围内的他域TMI交互,获得他域间接交互经验。各种交互经验的产生场景如图2所示。其中虚线表示历史交互,实线表示交互评价的上传和交互经验的汇集,不同的粗细表明了各种交互经验在

依据所得出的信誉隶属度向量,ATM-UCON引入定量处理方法,计算用户信誉 R u 。可对每个信誉等级设定代表性信誉值 g i,则最终信誉评估值为

| (4) |

用户通常应加入基于组织或职责而需要经常访问的服务所在的域,用户对外域服务提出请求,通常是基于某种临时性任务的驱动。文献[ 14]指出在动态访问环境中,访问控制系统需适应基于任务的突发性访问,对这种突发性访问保持弹性控制能力。为提供自动化的推演能力,本文提出的ATM-UCON机制将义务模块实现为任务描述,在UDF中部署了可选的基于任务描述的判决模块,用以筛选出合理的基于任务的突发性访问并保持对用户进行追责的能力。ATM-UCON规定用户在获得权限前,必须填写回弹至用户端的任务状况描述表单,由监视模块负责监控,并将表单内容输送至基于任务描述的判决模块进行判决。任务状况描述表单项包括任务性质、任务紧急度、任务目标等。然后基于三种信息对用户访问的合理性进行判断,这三种信息为:①用户反馈的任务状况信息;②基于属性的判决模块获取的用户属性信息;③基于任务描述的判决模块中保存的公认知识或向全局知识库申请的公认知识。

关于判断依据预先设置的推理规则,以一个军事应用中的例子说明如下:一个职务为地面防空部队指挥官(用GA表示)的用户,不应根据预警飞行目标(用TF表示)的任务性质和十分紧急(用HU表示)的任务紧急度,向一个位于其以西方向其他防区的雷达侦测显示Web服务(用West-RS表示)提出请求,如果在公认知识中已经表明该飞机正在向西飞行,因为这样不能达到预警的目的。则应制定这样的规则:

Credential(GA)∧Mission(TF)∧Emergency(HF)

∧Repuest(West-RS)∧Flightderection(West)→Illogicality

然而建立公认的概念体系和推理机制是一件易混淆和易错的工作。建立全部任务相关本体体系,制定周详的语义推理规则是较为理想的解决方案,这些将是本文未来继续进行的工作。

本文初步实现了提出的ATM-UCON访问控制原型系统并进行了实验。模拟划分了两个域。在用户域中分别用一台计算机实现登录Portal、应用服务、身份认证系统、UDF系统。在服务域中分别用一台计算机实现应用服务、信任管理系统、UDF系统。分别基于两个域的网关计算机实现各自的UEF系统。在Java环境下开发和运行软件代码。采用NetBeans作为开发工具,Linux操作系统+JAX-WS作为运行环境,Mysql作为数据库。所有的计算机配置为2.6 G Pentium CPU,2G RAM and Inter 1000 Mbit/s网卡。在身份和策略信息表达方面,引用了SAML规范的OpenSAML-J库和ppzian项目实现的XACML库。在TMI中预先设置了直接、本域间接、他域间接各10条历史评价记录。设计了5个任务描述相关方面,初步设置了简单的推理规则,在UDF的任务决策模块内预设了相应的公共知识。实验分为域内访问控制和域间访问控制两个场景。在域内访问时,用户首先登陆Portal,向本域服务发出请求。请求被本域UEF拦截,抽取所需权限,判断出这是用户域内的访问请求,调用本域UDF进行判决和授权并标明是域内访问。此UDF根据元策略在属性判决模块基于属性策略得出最终判决结果,并返回至UEF执行。在跨域访问时,用户通过Portal向服务域服务发出访问请求。请求被服务域UEF拦截,抽取所需权限,判断出这是跨域的服务请求,则向用户域Portal回弹任务描述表单,并监控用户是否以下拉选择模式填写了此表单作为访问义务。向服务域UDF发出判决和授权请求,并携带跨域访问标记和任务描述表单。此UDF根据元策略首先调用属性判决模块,此模块向用户域的身份认证系统通过信任协商获取用户属性,如属性判决通过,则交由信任决策模块继续判决。信任决策模块首先请求用户域身份认证系统给出推荐信任,再从服务域信任管理系统获得预设的历史评价记录并进行模糊综合评价。如信任判决通过则交由任务描述决策模块继续判决。任务描述模块根据用户填写的任务描述表单,预设的推理规则和公认知识进行推理判决。向UEF返回最终的授权结果并执行。在进行的多次实验中系统运行效果良好,判断结果符合预期目标。通过改变规则和预设信息,在各自进行的20次试验中,域内访问控制平均耗时为2.9 s,域间访问控制平均耗时为7.8 s,在可接受的范围内。

为适应域间访问的突发性和动态性,提供丰富的判决因素,提高判决的准确性。基于UCON服务端监控(SRM)的概念,将3个授权模块授权规则、条件和义务分别实现为属性判决、信任判决和基于任务描述的判决,提出了一种有效的融合访问控制机制ATM-UCON,在实验中取得了良好效果,同时提供了一种可行的UCON的实现方式。然而本文在基于任务描述判决的本体体系和语义推理规则建立等方面仍然缺乏进一步的研究,这些都将是作者下一步的工作。

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|