李琦(1989),男,博士研究生.研究方向:密码学,网络安全.E-mail:qilijs@gmail.com

针对当前云计算环境下基于属性加密访问控制机制中密文存储开销随属性个数成线性增长的问题,提出了一种基于常数级密文CP-ABE(CCP-ABE)算法的访问控制机制。先用一个对称密钥加密源数据,然后用一个与门访问策略加密该对称密钥,只有拥有满足该访问策略的属性集合的用户才能恢复出对称密钥。在CPA安全的CCP-ABE算法安全性的基础上证明了该访问控制机制的安全性,并且给出了CCA安全的CCP-ABE构造方法。性能分析结果表明:该访问控制机制将密文存储开销由随密文中包含的属性个数增加成线性增长降为常数级。

Based on Attribute-Based Encryption (ABE), a variety of access control schemes have been constructed in cloud computing. However, in these schemes, the ciphertext overhead goes linearly with the number of attributes used in encryption. To address this concern, a CCP-ABE (Constant-size Ciphertext Policy ABE) based access control scheme is proposed. The original data is encrypted by a symmetric key; then symmetric key is encrypted under an AND-gate access policy. Only the user who possesses a set of attributes that satisfy the policy can recover the symmetric key. The security of the proposed scheme is proved based on security of the CPA (Chosen Plaintext Attack) secure CCP-ABE scheme. Moreover, a method of constructing CCA (Chosen Ciphertext attack) secure CCP-ABE schemes is introduced. Performance analysis indicates that the ciphertext overhead over the number of attributes included in ciphertext is constant-size rather than linearity.

由于云存储服务具有低价格、高性能的特点,越来越多的个人和企业将资料存储在各式各样的云存储服务器中。然而,云服务提供商(Cloud service providers,CSP)并不是完全可信的,他们很可能在为用户提供服务的同时挖掘用户的隐私信息并将它们用作其他的商业用途。在这类情况下,用户数据的机密性问题显得尤为重要。另一方面,传统的访问控制策略[ 1, 2, 3]通常假设数据提供者和存储服务器都在同一个信任域中,数据提供者信任并依托服务器来定义和执行访问控制策略。然而,在云计算环境中,一方面,CSP不允许访问上传的数据;另一方面,在上传数据以后,数据提供者已经不能享有完全的控制权。因此,数据提供者和云服务提供商通常不在同一个信任域中。

为了在保证数据机密性的同时实现细粒度的访问控制策略,Yu等[ 4]在云计算环境下结合密钥策略的基于属性加密的方案(Key-policy attributed-based encryption,KP-ABE)、代理重加密和Lazy重加密算法提出了一个云计算环境下的访问控制机制。文献[5-7]利用了密文策略的基于属性加密算法(Ciphertext-policy attributed-based encryption,CP-ABE)达到了类似的结果。在他们的模型中密文的长度均随着密文中包含的属性个数增加成线性增长。在具有大量用户和属性集合的大规模的应用环境下,无论是对于存储服务器还是对于用户来说,密文长度的开销是不可忽视的。目前云计算环境下的访问机制中还鲜有针对如何优化密文长度的研究。

本文针对以上不足,提出了一种新的云计算环境下基于属性加密的访问控制机制。在文献[ 4]的访问控制模型基础上引入具有常数级长度密文的与门访问策略的CP-ABE算法(Constant-size ciphertext policy attribute-based encryption,CCP-ABE)[ 8]。首先将源明文数据用一对称密钥进行加密,然后用一个与门访问策略将该对称密钥加密,只有拥有满足该访问策略的属性集合的用户才能恢复出对称密钥。与之前提及的云计算环境下基于属性加密的访问控制机制相比,本文方案将该对称密钥加密后密文的长度由随密文中属性的个数的增加成线性增长降为常数级。

为了能够与具备一定描述性属性的用户共享机密的数据,Sahai和Waters[ 9]结合了基于身份加密(Identity-based encryption,IBE)的方法首先提出了属性加密(Attribute-based encryption,ABE)的概念。然而他们的方法受限于所使用的门限访问策略的阈值必须在加密的时候固定。为了适应复杂的访问控制策略。Goyal等[ 10]在文献[ 9]方法的基础上提出了对基于属性加密方案的一种划分,即:密钥策略的基于属性加密(KP-ABE)算法和密文策略的基于属性加密(CP-ABE)算法。在KP-ABE算法中,密文对应于一个属性集合而密钥对应于一个访问结构。解密者当且仅当密文中的属性集合满足自己拥有的访问结构的时候才能获得明文。这种算法比较适合于针对每一个用户进行访问授权的场景。与KP-ABE相反,CP-ABE指的是密文对应于一个访问结构而密钥对应于一个属性集合。解密者当且仅当密钥中的属性集合满足密文中访问结构的时候才能获得明文。这种算法的优点是加密者可以自由地选择和变换访问控制策略。而解密者也可以通过一次密钥分发即可对他被授权解密的数据进行解密。Goyal等[ 10]给出了一个KP-ABE方案,但是没有提供构建CP-ABE算法的方法。Bethencourt等[ 11]给出了第一个CP-ABE的构造方法。他们所使用的访问策略与文献[10]一样,都是树形的访问控制策略。Cheung等[ 12]也给出了一个支持与门访问策略的CP-ABE方案。此后,大量的ABE方案[ 13, 14, 15, 16]被提出。

在之前大多数方案中,密文的长度是随着密文中包含属性的数量增加成线性增长。然而大多数研究者的重点都是放在如何构造更复杂的访问控制策略上,并没有关注密文存储开销(存储开销是按照密文中群元素的个数来定义的)的问题,然而在大规模应用场景下,这个问题是不可忽视的。例如,在文献[11]中的模型下,如果密文对应于n个属性,那么密文中就会包含n+1个群元素。

当敏感信息被存储在第三方服务器上的时候,为了保证合法用户可以访问被授权的资源,同时拒绝非法用户的访问。授权的方法可以分为密码机制和访问控制机制。密码机制[ 17]是将信息先用一个文件加密密钥加密,然后将该加密密钥用一个对称密钥加密,最后将该对称密钥分发给授权的用户。这种解决方案有如下缺陷:①该方案需要有效的密钥管理机制来给授权用户分发密钥,这在云计算环境是很难实现的。②当授权用户数量很大的时候,该方案显得不够灵活和低效。③当合法用户被撤销时,需要对信息进行重加密,并且需要重新给新定义的授权用户分发密钥。最后,数据提供者必须一直保持在线状态来进行对数据重加密的操作和重新分发密钥给授权用户。另外,访问控制机制[ 18]通过为用户建立访问控制列表来控制他们的访问特权。该方法中的访问控制列表通常随系统中用户数量成线性关系。因此,如何在云计算环境下保护数据机密性的同时实现灵活高效的访问控制成为越来越多的研究者关注的问题。

由于ABE具有灵活和细粒度的访问控制特性,Yu等[ 4]基于KP-ABE技术在云计算环境中实现了细粒度的访问控制。同时,他们基于重加密技术实现了有效的用户撤销机制。在他们的方案中,首先选择一个对称密钥将文件加密,其次针对每一个属性集合中的属性,在密文添加一个特别密文元素,在解密操作中,这些密文元素将会被用来恢复这个对称密钥。文献[5-6]同样在云计算环境下利用CP-ABE和分层的技术[ 19]实现了细粒度的访问控制。然而,在他们的访问控制机制下,密文存储的开销都随着密文中包含属性的数量增加成线性增长。

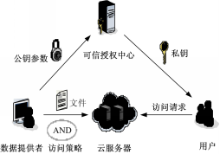

与文献[ 4]类似,本文提出的机制中包括数据提供者、可信第三方授权中心、云存储服务器和用户4个参与方,系统模型如图1所示。方案描述如下:首先,数据在从可信授权中心获得系统公钥后,用与门策略的访问结构加密后上传至云存储服务器。然后,当一个新用户加入系统后,根据用户的私钥申请请求,可信授权中心针对用户提交的属性集合生成密钥。最后,用户下载感兴趣的数据,如果他的属性集合满足密文数据的访问结构, 则可以解密密文。另外,本文引入了为密文和用户私钥添加时间戳的方法来达到用户撤销的目的。

在该方案下,云存储服务器和可信第三方授权中心需要一直在线,而数据提供者和用户都不需要一直在线。另外,本文假定用户只对访问的数据进行读操作。

首先给出CP-ABE的不可区分选择明文攻击游戏的定义。

系统建立阶段:挑战者运行系统初始化Setup算法,并向攻击者提供生成的系统公共参数 PK和系统主密钥 MK。

挑战前查询阶段:攻击者重复提交属性集合S1,…,

挑战阶段:攻击者向挑战者提交要挑战的访问结构W*和两个等长的信息M0和M1。本文要求之前查询阶段攻击者提交的属性集合不满足被挑战的访问结构W*。挑战者随机选择一个消息M b加密,b∈{0,1}。并将挑战密文交与挑战者。

挑战后查询阶段:攻击者可以查询不满足被挑战访问结构W*的属性集合

猜测:攻击者给出关于b的一个猜测b'。

在这个游戏中定义攻击者赢得游戏的优势是Pr[ b'=b] -1 /2,通过在挑战前查询阶段和挑战后查询阶段加入密文查询的步骤,可以得到CP-ABE的选择密文攻击游戏。

定义1 如果一个多项式时间的攻击者至多以可忽略的优势赢得上面的游戏,那么就可以说该CP-ABE系统是安全的。

如果要求攻击者在系统建立阶段之前承诺所要挑战的访问结构。将得到一个选择性安全的形式化模型。本文所使用的CP-ABE算法的安全性是在选择性安全模型下得证的。

在本文中,只考虑诚实但是好奇的云计算服务提供者。也就是说,他们诚实地履行协议,同时也想从他们的输入输出上推断出更多的信息。并且他们也可能与一部分不满足访问策略的用户合作来试图解密一些具备高商业价值的数据文件。数据提供者/用户和云计算服务器以及可信授权中心之间的通信信道也假设是安全的。而第三方授权中心是完全可信的,即:它既不会泄露用户的私钥,也不会利用其生成密钥的特权来试图解密数据提供者上传的密文。另外,数据提供者和用户都拥有一对预定义的公私钥对。

将从算法级和系统级对本文提出的策略进行描述。文中所用的符号描述如表1所示。

| 表1 符号描述 Table 1 Symbol description |

Setup输入安全参数λ和属性集合U={1,2,…,n},定义一个生成元为g的素数p阶群G1和一个双线性配对算法e:G1×G1→G2,随机选择a∈Zp,令gk=

PK=<e,g,g1,g2,…,gN,gN+2,…,g2N,v>MK=(γ,a)

针对属性的3种表现形式:肯定的、否定的、无所谓。定义公钥参数分别为gi,gn+i和g2n+i。如表2所示。

| 表2 系统公钥参数 Table 2 System public parameters |

同时,定义与门访问策略如下:设U={1,2,…,n}是一个属性集合,其中每个属性有3种表现形式:肯定的(+i),否定的(-i)和无所谓。与门形式的访问结构为W=∧i∈I,其中i,I⊆U,并且每个i是对一个属性的语义描述,也就是说(+i或-i)。如果某个属性没有在与门结构中出现,就把它的表现形式定义为无所谓。

直观地,给定一个属性集合S,访问结构是一个给出0或1回答的规则W,也就是说S满足W(记作S|=W)当且仅当W对S的回答是1。

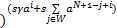

Encrypt输入明文信息M,一个与门访问结构W和系统公钥PK,首先选择一个随机数s∈Zp,计算对称密钥Y=e(gN,g1)ns,C0=gs, C1 =( v

Keygen输入一个属性集合 S、主密钥 MK和系统公钥 PK;输出私钥 SK。为了简便起见,假设属性集合中都是肯定描述的属性,如果某个属性没有出现在 S中,把它看作一个否定的属性。另外,为了保证持有符合访问结构的属性集合的用户都能解密,给每个属性的 CT无所谓的表现形式也分配密钥。因为在本文所采用的算法中,所有的属性都被用来构造常数长度的密文,同时将私钥中的随机指数 r按照系统中属性的个数拆分成 n份。为了恢复出随机数 r,就必须为每个属性的无所谓表现形式也分配密钥。

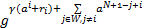

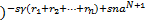

可信授权中心首先从 Z p中选择 n个随机数 r1, r2,…, r n,并且计算r=

SK=<D,{( D i, F i) |i∈ U} >

Decrypt是一个确定性算法,输入一个用户私钥 SK和一个密文 CT,输出 M当且仅当密钥中的属性集合满足密文中的访问结构。如果属性集合不满足访问策略,算法中止。如果满足,解密步骤如下:

(1)对于每一个 i∈ I,如果 i=+i且 i∈ S,计算:

e( g i, C1) =e(

和

e(C0,Di

然后计算:

Ki=e(gi,C1)/e(C0,Di

如果

(2)对于每一个i∉I,有

Ki=e(g2n+i,C1)/e(C0,Fi

将n个Ki相乘得:

K=e(g,g

最后求得Y=Ke(D,C0)。

将算法级操作定义为系统级操作调用的基本算法。系统级的操作包括以下几个方面。

(1)系统初始设置

数据提供者选择一个安全参数λ并且调用Setup算法,输出系统公共参数PK和系统主密钥MK,然后对PK和MK中每一个元素进行签名,并把PK,MK和签名一起发送给可信授权中心。可信授权中心验证签名,如果属实则接受PK和MK,并利用他们为系统新用户分发密钥。

(2)新文件生成

在上传文件到服务器之前,数据拥有者做如下处理:①为该文件选择一个唯一的ID;②从密钥空间随机选择一个对称密钥DEK对文件进行加密;③为文件定义一个访问结构W并且调用Encrypt算法对DEK加密;④最后,文件将以ID,header,body的形式存储在服务器上,如表3所示。

| 表3 新文件形式 Table 3 New file form |

(3)新用户产生

当一个用户加入系统的时候,用户对其所拥有的属性集合签名,并提交给可信授权中心,可信授权中心对其签名进行验证。如果属实则为其属性集合分配相对应的私钥。具体操作如下:①为新用户分配一个唯一的身份 u;②通过调用keygen为 u生成一个私钥 SK;③用 u的公钥加密向量组( PK, SK),记作 C;④发送 C给用户,一旦收到 C,用户进行解密获得( PK, SK)。

(4)用户撤销

一旦有用户被撤销,系统必须保证被撤销的用户不能再访问相关的数据,同时保证没有被撤销的用户保留和之前一样的访问权利。一种典型的方法是将被撤销用户可以访问的数据进行重新加密。

本文利用文献[ 8]的方法,为每个用户的属性集合中都增加一个属性时间戳X,同时给访问策略增加一个时刻描述Z,只有X≥Z,并且用户的属性集合匹配访问结构的时候用户才能进行正确的解密。

可以通过给不同的用户授予不同的属性X来完成用户撤销的功能。这样可以减少数据提供者和可信授权中心的交互次数,降低通信开销。

(5)文件访问

首先用户选择下载他们感兴趣的数据文件至本地。如果用户私钥中的属性集合S满足密文的访问策略W,将调用Decrypt算法对文件进行解密。

(6)文件删除

文件删除操作只能由数据提供者发起,数据提供者提供要删除文件的ID并对其签名,云存储服务器验证签名,如果属实即删除文件。

4.1.1 计算复杂度

(1)系统初始设置。可信第三方授权中心定义系统操作将用到的双线性群和双线性配对算法,选择生成元g以及随机数a和γ,然后计算出PK和MK,计算开销主要为O(n2)次指数运算。

(2)新文件生成。该步骤由数据提供者完成。主要是选择对称密钥DEK对原始数据进行加密和选择访问结构W用CP-ABE算法对DEK进行加密,计算开销分为两个部分:①所选用的对称加密算法对原始数据加密的操作开销;②在对DEK进行加密的时候的O(n)次乘法运算和3次幂指数运算的开销。

(3)文件删除。该操作由数据提供者和云存储服务器完成,数据提供者提交删除操作并对其进行一次签名操作,然后服务器对签名进行一次验证操作,如正确即执行删除操作。

(4)新用户生成。该操作主要由可信授权中心完成。用户对其所拥有的属性集合签名,并提交给可信授权中心,可信授权中心对其签名进行验证。针对用户提交的属性集合,可信第三方授权中心生成密钥。gγ、ai、an+i和a2n+i都可以预先计算,运算开销为O(n)次加法运算和O(n)次幂指数运算。

(5)用户撤销

为了实现数据的重加密,数据提供者需要为密文重新指定一个时间戳Z;为了实现用户的升级,可信授权中心可以通过给用户授予新的时间戳X来完成。该时间戳X由数据提供者定义。运算开销主要与需升级的用户数量有关。

(6)文件访问

为了实现文件访问,用户从服务器下载数据文件并试图解密。在这里主要考虑恢复DEK的操作。如果用户属性集合满足访问结构,对于每个属性需进行2次配对操作,O(n)次乘法操作和1次除法操作。总的计算开销如下:2n+1次配对操作,n次除法操作,O(n2)次乘法操作。

4.1.2 密文存储开销

密文以ID、header和body的形式存储在服务器上,主要考虑header的存储开销。在本文提出的机制中,header中包含一个访问策略W,1个G2中的群元素,2个G1中的群元素,总的存储开销为O(1)。表4给出了本文方法与文献[4,6]方法在密文存储开销、用户私钥开销、解密所需的配对操作次数以及所使用的ABE算法方面的性能比较。

按照密文中包含的群G1中的群元素的个数来比较密文存储开销;按照用户私钥中包含的群G1中的群元素的个数来比较用户私钥开销。其中n为该机制中包含的属性总个数;n1为密文中包含属性的个数;n2为用户私钥中包含属性的个数;z为访问结构中内部节点的个数;m为用户属性集合中子集的个数;t为用户的属性集合与访问策略匹配的最小集合中属性个数。

(1)访问控制策略的制定。在本文提出的机制中,数据提供者可以灵活地制定访问控制策略来指定什么样的用户可以访问数据。只有在用户拥有的属性集合满足该访问控制策略的时候才可以解密数据。系统所用的PK与MK由用户和可信第三方授权中心共同拥有,而云服务器是不知道的。

(2)数据机密性。在本文提出的机制中,数据首先用一个对称密钥DEK加密,然后利用CCP-ABE算法对DEK加密,最后将数据以表3的形式存储于云服务器。只有满足访问控制策略的用户才可以恢复出DEK,继而解密数据。假定第三方授权中心是可信的,以及可信授权中心、数据提供者、云服务器和用户之间的通信信道是安全的;同时假定使用的对称加密算法是安全的。则本文提出的访问控制机制的安全性可归约为CCP-ABE算法的安全性。

在 k-BDHE困难假设下,本文所利用的CCP-ABE算法在选择性安全的模型下是CPA安全的。而且,基于CP-ABE算法的抗共谋攻击的性质,非授权用户即便相互合作也无法恢复出正确的对称密钥DEK。

另外,可以利用文献[12,20-21]中的方法将该算法改进为CCA安全的。主要思想为在加密操作步骤引入一对一次签名密钥和验证公钥

针对当前应用属性加密技术的云计算访问控制机制中密文存储开销随属性个数增加成线性增长的问题,采取了一种与门结构访问策略的CCP-ABE算法,将随密文中属性数量成线性增加的密文存储开销降为常数级。虽然增加了设置公钥参数时的指数运算操作,但是由于设立一次公钥可以满足多次加密操作,所以该指数运算开销是可以接受的。

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|

| [15] |

|

| [16] |

|

| [17] |

|

| [18] |

|

| [19] |

|

| [20] |

|

| [21] |

|