作者简介:雷维嘉(1969-),男,教授,博士.研究方向:无线和移动通信技术.E-mail:leiwj@cqupt.edu.cn

给出一种在缺少窃听节点信道信息、存在直接链路的情况下基于放大转发的中继波束赋形加人工噪声的传输方案。基于凸优化理论,对中继的波束赋形权值进行了优化,优化结果是唯一的和全局性的。仿真结果表明:利用此方案能够有效地防止窃听节点窃听,减少信息泄露,从而提高安全传输速率。

An Amplify-and-Forward (AF) relay beam-forming and cooperation jamming scheme is proposed in the circumstances that the eavesdropper's channel state information cannot be obtained and the direct link is present. The beam-forming weights of relays are optimized using convex optimization theory, and the results of the optimization are global and unique. Simulation results show that the proposed scheme can effectively prevent eavesdropping, reduce information leakage, and consequently enhance secure transmission rate.

安全性是通信系统性能的一个重要方面, 表征了通信系统面对人为破坏和威胁时的抵抗能力。由于无线信道的广播特性, 无线通信系统的安全性尤为突出。除了采用上层的加密技术外, 安全问题也可以通过物理层安全技术来解决。物理层安全的开创性工作始于1949年香农发表的一篇论文[1], 他在对窃听信道模型的分析中, 从信息论的角度提出了物理层安全的问题。Leung等[2]分析了高斯窃听信道的保密容量; Csiszá r等[3]对香农理论进行扩展, 得到了广播信道下的传输加密信息的方法。这两篇文献是物理层安全问题早期研究工作的代表。物理层安全技术的核心是提高主信道的容量, 降低窃听信道的容量, 这样合法用户在接收到足够的信息用于译码时, 窃听用户获得的信息还不能译码, 以此保证信息传输的安全性。从信号处理角度, 一般通过多发送天线技术[4], 利用无线信道的随机衰落特性获得对合法用户有利的波束赋形来提高物理层安全性, 条件是需要获得各节点间的信道状态信息(Channel state information, CSI)。在发送端无多天线时, 也可通过协作中继[5, 6]构成虚拟的多天线。在许多文献的研究中都假设所有CSI都是已知的[7, 8, 9, 10, 11], 这时可以充分利用多天线技术和协作通信技术来改善安全性。然而, 所有CSI都可获得是一种理想情况, 因此很多文献也对只能获得部分CSI[12, 13]时的安全问题进行研究。

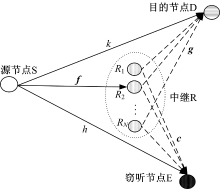

本文考虑在包括一个源节点(Source)、N个中继节点(Relays)、一个目的节点(Destination)和一个潜在的窃听节点(Eavesdropper)的无线网络模型中提高物理层安全性能的方案。在中继处采用放大转发(Amplify-and-Forward, AF)中继波束赋形和协作干扰来帮助提高单向信息传输的安全性, 并对保密速率指标进行分析。方案利用空域的正交性, 让信号空间对准主用户, 同时也让人工噪声的零空间对准主用户, 这样人工噪声就不会对主用户产生影响, 但对潜在的窃听用户形成干扰, 降低其信噪比, 达到提升保密容量的目的。该方案不需要获得窃听端的CSI。本文对中继处的发送信息和人工噪声的权值进行优化, 在总功率的约束条件下, 在保证合法接收端的接收质量时尽量降低潜在窃听者的接收质量, 从而提高保密性能。

与现有文献的工作相比较, 本文工作的不同之处在于:①文献[8-9]从信息论的角度研究了单向信息传输时的信息传输安全问题, 但仅考虑了完整CSI的情况, 而本文不需要获得完整的CSI; ②文献[10-11]中提出了存在窃听节点的AF中继波束赋形网络, 所研究的系统模型中只考虑中继链路, 没有考虑直接链路。而本文考虑源-目的、源-窃听端存在直接链路的情况, 这是更为一般化的系统模型。

考虑包括一个源节点、N个中继节点、一个目的节点和一个窃听节点的无线网络模型(见图1)。假设所有节点处的噪声均是均值为0、方差为σ 2的复高斯白噪声; 任意两个节点间的距离为d, 则路径损耗为L=

在窃听信道中, 对于只有一个源节点、一个目的节点和多个窃听节点的无线网络模型, 可获得的保密速率[14]表示为:

式中:j=1, 2, …, J为窃听节点的个数; RD为目的节点的信息速率;

当J=1, 即只有一个窃听节点时, 保密速率的公式变为:

对于直接传输, 数据由源节点直接发送给目的节点。在一个传输时隙内, 源节点使用所有的可用功率发送n个编码符号到目的节点。不失一般性, 用x表示在一个传输时隙内传输的符号。符号x具有单位功率, 即E

一个时间单元内发送符号x时, 在目的节点接收到的信号为:

式中:P0为源节点的发送功率; k=Lksk为S-D的信道增益(其他信道类似), 其中Lk为S-D之间的路径损耗, sk为S-D之间的小尺度衰落因子, 服从均值为0、方差为1的瑞利分布; nD为目的节点的加性高斯白噪声。

在窃听节点接收到的信号为:

式中:h=Lhsh为S-E的信道增益; nE为窃听节点处的复高斯噪声。

根据式(2)可以得出直接传输方式下系统的保密速率:

在多数情况下, 可能不知道窃听节点的存在。在这里考虑源节点和中继节点都不知道窃听节点是否存在的情况, 也就是没有窃听信道的信道状态信息。

采用基于放大转发的中继辅助两阶段线性波束赋形方案。在第一阶段, 源节点向中继节点发送信息, 同时, 由于信号发送时无线信道的广播特性, 目的节点和窃听节点也可以同时进行接收信号; 在第二阶段, 中继对信号进行处理, 并转发给目的节点, 同时窃听节点也会接收到信号。

在第一阶段中继接收到的信号矢量为:

式中:yR

在目的节点接收到的信号为:

式中:

在窃听节点接收到的信号为:

式中:

第二阶段, 在N个中继节点处对接收到的信号进行放大转发, 并加入人工噪声, 发送的信号为:

式中:W=diag(w)为加权矩阵, 其中, w=

由于不知道是否存在窃听节点, 加入全向的人工噪声可以减少潜在窃听端接收到的信息, 从而避免发射的噪声对合法接收端造成干扰。N-1维列向量z服从均值为0、方差为

由于na满足gTna=0, 则式(10)可将含有na的部分去掉:

式中:afc

在目的接收节点对两个阶段接收到的信号使用最大比合并方式合并, 合并信号的信噪比为:

式中:Rgg

在窃听节点同样也使用最大比合并方式合并两阶段的接收信号, 合并信号的信噪比为:

式中:Rcc

由式(13)(14)得出目的端和窃听端的速率分别为:

式中:Τ =σ 2

根据式(15)(16)可以得出目的接收节点的保密速率为:

在第二阶段开始时, 中继转发的信号为xR=WyR+na=

最优化问题为:在目的接收节点达到所需的服务质量(即其接收信号的信噪比超过某一个确定的阈值)的条件下, 找到一个最优的波束赋形加权矢量w, 使得中继用于传输消息的功率Pi最小, 而使用于发送人工噪声的功率最大。用公式来描述的最优化问题为:

式中:γ > 0为目的端需要达到的接收信噪比阈值。

式(18)可以进一步写作:

式中:RRSRff+σ 2IN为一个实对角矩阵;

观察式(18)(19)可以看出:在最优权重w上附加任意的相移ejφ 都不会影响目标函数或约束条件。因此, 不失一般性地, 可以假设wHafg是一个实数。

为了使式(19)变为具有线性方程约束的二阶凸优化(Second-order convex cone programming, SOCP)问题[15], 令

因此, 式(19)又可以写作:

式(20)是一个具有线性方程约束的SOCP问题。由于这种凸性, 最优权重wo是唯一的且是全局性的。使用最优权重wo, 可得到在第二阶段中窃听节点处的等效噪声为:

式中:Wo=diag(wo)。

噪声功率为:

式中:

从理论上来分析, 固定的信道系数产生固定的最优权重, 得到固定的目的端速率RD。在此条件下, 中继总功率越大, 人工噪声功率越大, 信息泄漏越少(即RE越小), 总的保密速率RS就越大, 并且最终趋于一个常量。

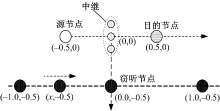

对所提出设计方案的性能进行仿真分析, 并与直接传输进行比较。所有的信道增益fR, n, gR, n, cR, n, k, h, n=1, 2, …, N, 都包括信道的小尺度衰落和路径损耗两部分, 每次仿真中各信道的小尺度衰落系数按瑞利衰落模型随机产生。为了简便, 考虑一个简单的系统视距信道模型, 如图2所示, 源节点、中继节点、目的节点在一条直线上。仿真中假设各中继节点的位置较为接近, 它们与源节点、目的节点和窃听节点的距离近似相等, 路径损耗相同, 但相互间的距离也足够大, 从而各中继信道的小尺度衰落系数是统计独立的(一般天线间的距离大于信号波长的一半即可认为信道是相互独立的)。仿真中, 设置各节点的坐标位置为:源节点(-0.5, 0), 目的节点(0.5, 0), 中继节点分布在(0, 0)附近, 单位为km, 路径损耗指数β =3, 增益常数设为K0=1。噪声功率σ 2为-50 dBW。使用SeDuMi工具箱[16]来解决SOCP问题。通过对5000次独立的蒙特卡洛仿真结果取平均得到保密速率。

| 图3 AF中继波束赋形方案和直接传输方式下窃听节点的位置变化对保密速率的影响Fig.3 Secrecy rate versus source-eavesdropper distance under different schemes (optimization scheme and direct transmission scheme) |

图3为AF中继波束赋形方案和直接传输方式下窃听节点的位置变化对保密速率的影响。仿真中, 窃听节点沿着直线移动, 从位置(-1, -0.5)移动到位置(1, -0.5)(见图2); γ =10 dB, PS=4 dBW。在直接传输中, 当窃听节点较目的节点更接近源节点时, 窃听信道的速率高于合法用户信道的速率, 不能获得正的保密速率(当RD< RE时, RS置为0); 只有当窃听节点较目的节点离源节点更远时才能获得正的保密速率, 但很低。当存在中继节点, 并使用本文所给出的中继方案时, 不论窃听节点的位置如何变化, 都能获得正的保密速率。保密速率与中继总功率的上限有关, 上限越大, 用于发送人工噪声的功率越多, 因此保密速率越高。根据仿真曲线进一步详细分析如下:由于第一阶段传输信息时未采用任何防窃听措施, 当窃听者一开始由远及近地向源节点移动时(-1< x< -0.4), 其第一阶段能获得较大的信息量, 同时其距中继较远, 第二阶段的人工噪声对其影响较小, 造成第二阶段中窃听者也能获得较大的信息量, 因此保密速率较低。当窃听者继续远离源节点时, 其第一阶段获得的信息量减少, 第二阶段的人工噪声对其影响也逐渐增大, 因此保密速率增大。

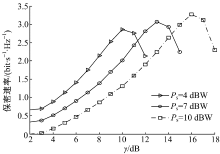

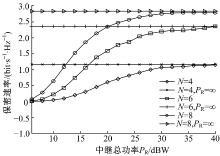

图4为不同的中继节点个数时中继总功率与保密速率的关系曲线。

| 图4 不同的中继个数下中继总功率和保密速率的关系Fig.4 Secrecy rate versus the maximum available power of relay nodes under different numbers of relays |

设置目的端接收信噪比阈值γ =10 dB, 源端的发送功率固定为PS=4 dBW, 并假设窃听节点的位置为(0, -0.5)。仿真中, 对于一个给定的PR, 如果不能支持所需要的信噪比阈值γ , 即用于发送消息的功率Pi超过了中继总功率, 则表示信息传输失败, 置保密速率为零。从仿真结果可以看到:对于固定的中继总功率PR, 增加中继个数能提高保密速率, 这是因为增加中继节点可增加阵列增益, 使传输消息所消耗的功率Pi减小, 从而使用于发送人工噪声的功率Pn增大, 第二阶段中的信息泄漏量减小, 因此总的保密速率就会增大。图中三条近似直线的曲线表示当中继节点有足够大的可利用功率(即传输人工噪声的功率Pn=PR-Pi趋于无穷大), 第二阶段的信息泄漏量趋于零时的保密速率。这就意味着, 虽然当中继总功率增加时, 保密速率也随之增加, 但是保密速率会达到一个上界, 这个上界由设定的目的端接收信噪比阈值γ 确定。但中继节点个数的持续增加并不能持续改善保密速率, 当中继节点个数达到一定值时, 如果再增加中继节点反而导致保密速率下降。这是因为在第一阶段中继接收到的信号中含有噪声, 在第二阶段向目的端放大转发时, 放大信号的同时也放大了噪声。中继个数增加时, 转发的噪声的影响也在增加。当中继个数较少时, 中继增加带来的阵列增益较快, 能够补偿转发噪声带来的影响, 因此性能随中继数量的增加而改善; 当中继达到一定数量后, 中继增加带来的阵列增益增加减缓, 不能补偿增加的噪声影响时, 将导致保密速率随中继数量的增加而减少。

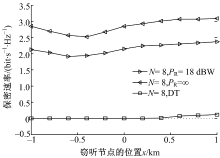

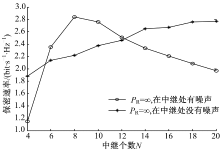

图5为设置中继总功率PR=∞ (即保密速率不受中继总功率的影响), 中继接收到的信号中有噪声和无噪声以及不同中继数量时保密速率的仿真结果。仿真中窃听节点的位置为(0, -0.5)。可以看到, 如果中继在第一阶段接收到的信号中没有噪声, 则在第二阶段中不会转发噪声, 保密速率是随中继数量的增加而单调增加的。而如果中继在第一阶段接收到的信号中有噪声, 则在中继数量较少时, 随着中继数量的增加, 保密速率增加, 中继增加到8个时保密速率达到峰值; 如果中继再增加, 则保密速率转为下降。

| 图5 中继处有、无噪声情况下中继个数与保密速率的关系Fig.5 Secrecy rate versus the number of relays under the condition of whether there is noise in relays |

图6为不同发送功率PS下目的端所要求的信噪比门限变化时保密速率的变化情况。设置中继节点数N=8, 并假设窃听节点的位置为(0, -0.5), PR=∞ , 使保密速率不受中继消耗的总功率的限制。从图中可以看出:在一定的信噪比阈值下, 减少源节点的发送功率PS可以增加保密速率, 这是因为减少PS可以减少第一阶段信息的泄漏量。另一方面, 当源端发送功率PS固定时, 增加SNR门限能够显著地增大保密速率, 这是由于在中继功率不受限制的情况下, 窃听者在第二阶段的速率为0, 而增加信噪比门限则增大了目的端的信息速率。但是, 当γ 过大时, 曲线就会下降。这是因为发送端功率PS是固定的, 中继的接收信噪比有一个上限, 其转发的信号在发送时的信噪比就受到了限制, 因此即使中继可以无限增加发送功率, 在目的端也有一个接收信噪比的极限。如果要求的信噪比门限γ 超过了这个极限, 则中继再增加发送信号功率也不能提高目的端的信噪比, 此时SOCP方法是不可行的, 设置保密速率为0, 如图6所示, 曲线达到峰值后会下降。从图6中可以看到, 特定的源节点发送功率下, 对应有一个取得保密速率峰值的信噪比门限, 保密速率峰值和信噪比门限都与PS成正比。

对存在直接链路的中继网络中的物理层安全传输技术进行了研究。针对窃听端信道信息无法获得的情况, 给出了一种中继波束赋形加人工噪声的传输方案, 同时对波束赋形权值的优化方案进行了分析。由于这是一个凸优化问题, 一定能得到全局的最优化结果。本文也给出了相应的保密速率的理论值。对窃听者位于不同位置、不同中继数量、不同信噪比门限和不同源节点发送功率等情况的保密速率进行了仿真和分析。仿真结果表明:通过引入中继节点, 并采用本文的传输方案, 相比较直接传输, 即使在无法获得窃听端CSI的情况下, 系统的保密速率也得到了明显的改善。

The authors have declared that no competing interests exist.

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|

| [15] |

|

| [16] |

|