作者简介:赵勇(1980-),男,博士研究生.研究方向:多媒体取证,数字指纹,信号处理,安全协议.E-mail:shphdyong@126.com

建立了复合正交,复合编码,DCT和DWT群组指纹方案,采用最大相关等方法追踪叛逆群组.结合仿真实验对这些方案的群组识别性能进行了比较.结果显示,这些群组指纹方案有效地识别了叛逆群组;复合编码群组指纹方案在噪声和JPEG压缩后性能最佳;在多分组或单分组多成员合谋攻击下,DWT方案性能最优.

The composite orthogonal, composite coded, Discrete Cosine Transform (DCT), and Discrete Wavelet Transform (DWT) group fingerprinting schemes are constructed. Based on these schemes, the group traitor tracking algorithms (e.g. maximum correlation detector) are implemented. Experiments are carried out to compare the performance of these constructed group fingerprinting schemes. Results show that in all cases the group fingerprinting schemes can perform group detection effectively. The composite coded group fingerprinting scheme performs the best in noisy environment and after JPEG compression. The DWT scheme performs the best under group colluding attacks from different groups and the signal group.

目前, 人们可以很方便地登录互联网获取以及分发他们喜欢的内容.既然解密后的数字内容可以没有任何限制地分发, 如何保护数字版权成为一个严峻的问题.记录分发者的ID并基于此追踪恶意分发者是一种行之有效的方法.Chor等[1]首先探讨了叛逆者追踪的课题.然后叛逆者追踪技术得到了深入的研究, 并取得了可以接受的性能.Kuribayashi[2]提出了一种优化的检测器, 它利用积分函数来追踪扩频指纹编码系统中面对平均攻击的叛逆者.Marcel等[3]描述了结合合谋者攻击形式的两类追踪策略, 可以找到最多3个合谋者.然而, 普遍采用的大规模和集中式的分发方式存在瓶颈, 即两种分发方式将分发集中在分发者这里, 一旦分发者出现系统问题, 就会影响全部的接收者, 而且单个分发者的潜在消费者数量明显不如多个分发者.为了提高版权内容的分发性能和经济效益, 多媒体分发逐渐层次化和多样化.例如, 数字批发零售提升了分发效率, 从而具有很高的实际价值[4].但是, 这样的新模型同时带来了新的安全风险.在审计数字批发零售时, 不仅需要追踪非法分发者, 还需要关注拥有大量版权拷贝的内容批发商.群组合谋也应该被阻止.于是, 群组追踪成为一项具有挑战性和有价值的问题.

首先, 可以利用面向群组的指纹构造方法, 设置好群组属性, 便于群组追踪.一方面, 通过在指纹方案中设置群组属性来实现群组指纹, 如多重水印方案[5].Chu等[6]根据多描述符编码先后三次嵌入指纹, 可以视为再指纹.Raval等[7]在小波域的低频和中高频子段分别嵌入2个指纹, 可视为分段式指纹.Wang等[8]混合了正交的群组信息和正交的成员信息, 构造出的方案可视为复合指纹.这些方案都能够根据需要改造为包含有群组和成员信息的群组指纹方案.另一方面, 传统的指纹可以通过特定规则聚类于多个分组.当发现非法传播的指纹化多媒体以后, 可以通过规则追踪参与非法分发的群组.

第二, 基于构造出的群组指纹方案, 实现相应的群组叛逆者追踪算法.以往研究聚焦于叛逆者追踪.例如, Tirkel等[9]提出, 有效的叛逆者追踪通过正确率, 错误率和错失率等统计词进行衡量.Wang等[10]使用了最大以及门限检测器获得了指纹系统面对平均攻击时的性能.但是当合谋者不在一个分组的时候, 其性能下降很快.为了解决这个问题, He等[11]引入了群组之间的正交特性, 并自适应地调整分组识别率的门限值, 获得了在复杂的合谋攻击下10%的性能提升.但现有研究没有注意到在诸如数字批发零售等领域内非法群组合谋攻击的潜在风险, 缺乏有效的非法群组追踪算法.

为解决群组叛逆者追踪的问题, 本文结合以往研究, 提出了多个群组指纹方案, 并基于此设计实现了群组叛逆者追踪算法.

在数字传播快速发展的今天, 多媒体传播出现层次化, 多样化的趋势.比如数字批发零售过程中, 内容就不再直接传送给最终消费者, 而是批发商.在多媒体社交网络中, 多媒体内容亦是由群组组织者作为中继分发给群组内的多个成员.由此, 这些拥有着大量版权拷贝的批发商或群组组织者, 就具备通过自己所有的版权拷贝进行合谋攻击或者与其他群组合谋攻击的可能性, 称为群组合谋.基于监测非法群组的需要, 带有群组和成员信息的数字指纹系统需要实现更好地辅助追踪非法群组.当群组指纹化拷贝被恶意传播后, 依据追踪算法寻找恶意中间商或者群组组织者的过程称为群组叛逆者追踪.

由于群组指纹不仅代表用户, 还标示从事该产品零售的中间商或分发代理的群组组织者.因此, 群组指纹系统在具备常规数字指纹的相关要求以外[12], 还需要在以下几个方面加强:

(1)群组识别率.嵌入的群组指纹在标准的多媒体处理(压缩, 过滤和噪声等)后保持好的群组属性.面对恶意中间商/群组组织者发起的群组共谋攻击后具有不错的群组识别率.

(2)群组容量及群组嵌入量.群组指纹系统中的容量分为群组容量和群组嵌入量.由于合谋群组或群组内合谋成员越多, 合谋拷贝中每个恶意群组或恶意成员的能量将越低, 群组识别率或成员识别率将相应降低.故群组指纹系统有一个最大的合谋群组数量和群组内合谋成员数量.对于群组容量来说, 系统所能够实现可接受的群组识别率的最大合谋群组数量, 即为群组容量.同理, 对于群组嵌入量来说, 在保持同等成员识别率的情况下, 系统所能容纳的最大的合谋成员的数量, 即为群组嵌入量.在多个群组指纹方案对比时, 在同等数量合谋群组攻击的情况下, 群组识别率越高, 该方案预期的可接受最大合谋群组数量越大, 即群组容量越大.在同等数量群组内合谋成员攻击的情况下, 成员识别率越高, 该方案预期的可接受最大群组内合谋成员数量越大, 即群组嵌入量越大.

(3)群组指纹构造和检测的效率.指纹化内容生成的计算复杂度和检测计算复杂度较低, 指纹化内容传输所需要的带宽要求较低.

同时满足全部需求是很不容易的, 很多方案只针对其中部分需求进行了讨论, 在多个要求之间进行了权衡.本文着重于讨论群组识别率.

本文采用多种方法构造群组指纹系统, 结合构造特点设计群组追踪算法, 以满足第1节中提到的群组指纹特定安全需求.

(1)复合正交指纹(cos).相互正交的成员序列和相互正交的群组序列按照一定比例进行加和[11], 获得的群组指纹序列称为复合群组指纹, 即:

式中:ai 为群组信息的正交高斯序列i; bi, j 为群组i中的成员j的正交高斯序列; Gfi, j为群组i中的成员j的指纹; ρ 为群组信息和成员信息序列之间的能量分配参数.这里, 参考He等[11]的结论, 考虑

在群组检测时, 利用与群组序列相关求最大相关值的方法确定非法群组.由于代表群组信息的正交高斯序列和代表成员的序列相互仍然正交, 故群组识别率较高.

(2)复合编码NDLSRS (ndl).移位寄存器编码符合特定生成多项式的点在同一个圈中, 且阶数数量相邻点线性无关.利用该特点构造基于移位寄存器编码的群组指纹方案.不同码字用正交的同等数量的高斯随机序列表示, 群组指纹用这些码字序列的连接表示.在群组检测时, 先对每个码字对应的序列进行相关译码, 因为不同码字的线性无关性可以获得很好的码字识别.然后, 对码字符合生成多项式的情况进行比较, 由于分组内成员符合特定生成多项式, 故多项式符合程度高的为恶意群组这一追踪方法识别率较高.

(3)DCT聚类群组指纹 (dcs).对于常见的大量离散余弦DCT指纹(COX指纹为例), 根据k均值聚类规则获得各个指纹分组的重心, 形成分组的指纹成为群组指纹[13].当恶意拷贝中的指纹信息被发现后, 计算它与每个重心的距离, 据此将其划分到特定的群组.如果这个群组内包含恶意拷贝, 则群组检测成功.

(4)DWT分段群组指纹 (dws).在离散小波变换DWT的低频和中高频两个频段分别插入代表群组信息和成员信息的高斯正交随机序列指纹, 构造群组指纹[14].在群组检测时, 通过插入群组信息的频段获取群组信息序列, 与已知的各群组对应的群组序列进行了相关计算, 相关度最大的认定为恶意分组.该方法等同于高斯正交指纹系统, 叛逆者识别率较高[8, 10].

综上, 复合群组指纹, 聚类群组指纹, 分段群组指纹等多重指纹方案都得到了具体实现.由于再指纹方案中很难控制前后多次指纹之间的影响, 所以, 这里暂时不再讨论指纹实现的方案.

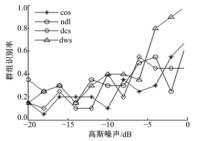

噪声环境:数字内容传输的环境可能会受到噪声影响, 而在噪声情况下保持群组属性的能力是非常重要的.这里, 指纹化多媒体被加入高斯噪声后, 检测各个方案的群组识别率结果如图1所示, ndl方案在糟糕的环境下保持有较好的性能, 而在噪声影响较小时dws方案的识别率最高.所有系统随着信噪比的提升, 其识别率均有提高.

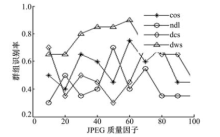

压缩环境:数字多媒体内容要经受压缩的考验, 以JPEG压缩为例, 测试其在压缩以后的群组属性保持的能力.检测各个方案的群组识别率结果如图2所示, dws方案的识别率最好, 具备在大多数压缩处理后的可接受的性能.所有方案在不同的压缩处理后, 其群组识别的性能有大约20%的浮动.

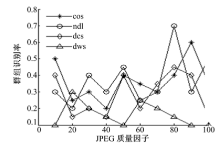

考虑压缩因子和噪声因子的综合效应, 本文将多媒体JPEG压缩后加入信噪比为-5 dB的高斯噪声, 检测各个方案在经受压缩和噪声混合影响下的群组保持率.如图3所示, ndl具备有大多数情况下较好的识别率.需要注意的是, 在多媒体经历JPEG压缩, 然后加入高斯噪声后, 多个方案的识别率较低.

群组合谋(平均/拷贝粘贴):群组合谋威胁包括平均合谋和拷贝粘贴合谋.

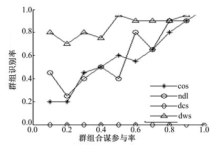

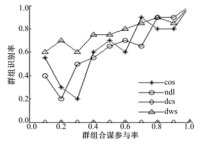

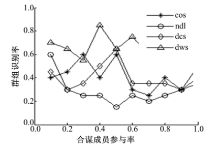

首先, 每个分组贡献同等数量的拷贝用于群组合谋是群组指纹系统所面对的新问题.这里设计实验研究群组合谋的参与率及恶意群组的识别率的关系.在攻击以后, 对攻击结果加入-5 dB的高斯噪声, 然后检测恶意群组识别率.如图4和图5所示, 在平均攻击和拷贝粘贴攻击两个实验当中, dws方案的性能最好.多个项目随着群组参与率的提高, 恶意群组的识别率也得到了提升.需要指出的是, 鉴于dct方案使用了基于距离聚类的方法实现群组化, 故dct项目没有对于多个恶意群组合谋的检测手段, 其识别率设置为0, 不作考虑.

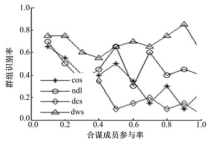

其次, 仅有一个分组的情况下保持群组属性的能力也是需要考虑的.这里设计实验研究单一恶意群组中的合谋用户的参与率与恶意群组识别率的关系.在攻击以后, 对攻击结果加入-5 dB的高斯噪声, 然后检测恶意群组识别率.如图6和图7所示, dws性能仍然是4个系统中性能最好的.4个项目在恶意群组中的合谋用户参与率变动的情况下, 性能起伏不定, 没有特定的变动趋势.

| 图6 同一分组平均攻击后的群组识别率Fig.6 Group identification under averaging attack from colluders in the same group |

在群组指纹系统里找到非法群组后, 寻找参与合谋攻击的成员是全概率问题, 即:

式中:Pm 为叛逆成员识别率; Pg 为叛逆群组识别率; Di 为叛逆群组i中的叛逆成员识别率; r为叛逆群组的数量.

讨论了群组指纹及其性能需要.提出了复合正交, 复合编码, DCT, DWT的群组指纹方案以及对应的叛逆群组追踪算法.实验结果表明, 复合编码的方案在噪声和JPEG压缩下性能最优, 而DWT方案在群组合谋攻击下性能最优.

在将来的工作中, 面向群组合谋攻击的群组识别率更高的方案是发展方向.而在容易实现的时变群组合谋下, 参与攻击的各群组的权重也将得到有效分析.

The authors have declared that no competing interests exist.

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|