作者简介:雷维嘉(1969-),男,教授,博士.研究方向:无线和移动通信技术.E-mail:leiwj@cqupt.edu.cn

考虑MIMO无线中继网络的安全传输问题,网络中每个节点配备多天线,可获得全部信道状态信息。将干扰对齐与协作干扰相结合,通过预编码使干扰机发送的干扰信号与发送端发送的人工噪声在合法接收端对齐,并与保密信号子空间相互独立,合法接收端可将干扰与人工噪声消除。在窃听端干扰、人工噪声和保密信号处于同一子空间,窃听端无法消除干扰和人工噪声,窃听性能受到较大的抑制。给出了发送端、中继端和干扰机的信号发送和预编码方案,以及合法接收端的干扰消除方案,并从保密速率和保密中断概率两方面对系统的安全性能进行分析和仿真。仿真结果表明,相比于其他系统,保密速率提升,而中断概率下降。

This paper considers the secure transmission for MIMO wireless relay network. Each node is equipped with multiple antennas, and can acquire the global channel state information. The scheme combines the interference alignment and collaboration interference. Using precoding scheme the interference signal sent by jammer is aligned with the artificial noise sent by transmitter at the receiver, and it is independent of confidential signal subspace; then the receiver can eliminate the interference signal and artificial noise. The eavesdropper can also receive the transmitted signal, but it can not eliminate the interference signal and artificial noise as they are in the same subspace with the confidential signal. So its eavesdropping capacity is greatly suppressed. The signal transmission and precoding schemes for the transmitter, relay and jammer are designed, and the interference cancellation scheme for receiver is given. The secrecy performance is analyzed from secrecy rate and secrecy outage probability. Simulation results show that the proposed scheme can improve the secrecy rate and decrease the outrage probability compared with other systems.

在信息安全传输中, 物理层安全技术越来越受到学术界的重视。文献[1]在

Goel在文献[6]中引入了人工噪声的概念, 即合法端发送一个接收端可知、可对齐或可消除的人为噪声, 用于迷惑窃听端。文献[6]是两个节点无中继的情形, 通过将人工噪声置于主信道的零空间传输, 不对合法接收端造成干扰的同时迷惑窃听端, 从而提高保密性能。但是这种方案不适用于主信道无零空间的情形。文献[7, 8]在文献[6]的基础上针对存在单天线窃听端的MIMO系统提出了广义的人工噪声辅助方案, 将复杂的人工噪声协方差优化问题简化为功率分配问题。这种方案可适用于主信道无零空间的情况。文献[9]针对多用户多窃听的情形, 发送端发送保密信息给合法接收端, 同时发送人工噪声来迷惑窃听端, 在限制同信道干扰的情况下, 提出了一种基于脏纸编码和迫零波束赋型的预编码方案来提高系统的保密自由度。

文献[10, 11, 12, 13]引入了干扰机作为协作辅助端用于提升系统安全性能。文献[10]提出基于扩展的对齐方案和遍历保密对齐方案, 在窃听端将干扰对齐到一维空间, 针对是否存在协作干扰机的两种情况都进行了最大化系统保密总速率分析。文献[11]在有干扰机辅助的情形下, 提出最小化干扰噪声比和最小化弦距离两种干扰机选择方案来提高安全自由度。文献[12]针对有干扰机辅助的窃听信道, 采用人工噪声辅助方式, 得到了人工噪声的最优协方差矩阵的闭式表达式, 保证了保密速率大于等于无干扰信号情况下的保密速率。文献[13]在一个敌意干扰机的辅助下, 采用基于干扰对齐的波束赋型预编码方案, 联合消除干扰机干扰和发送端人工噪声, 并给出期望信号和人工噪声的功率分配方案。

文献[14, 15, 16]将中继引入到系统中用于提升保密速率。文献[14]针对双向中继网络, 采用协作波束赋型和人工噪声联合设计方案, 用半定松弛技术和连续凸逼近算法优化系统的保密速率。文献[15]在多天线窃听端的MIMO中继网络中, 第一阶段源端采用基于广义奇异值分解(Generalized singular value decomposition, GSVD)的预编码, 中继端采用迫零技术(Zero forcing, ZF); 第二阶段中继端再采用基于奇异值分解(Singular value decomposition, SVD)的预编码将保密信息转发给合法接收端。该方案不使用人工噪声, 也无干扰机辅助。文献[16]针对有中继的MIMO窃听网络, 所有节点多天线, 采用了基于GSVD和IA的预编码技术来提升系统的保密速率。文献[17]在缺少信道信息的情况下, 中断采用波束赋形加人工噪声的传输方案, 对波束赋形权值和功率分配进行优化, 提高了安全传输速率。

通过以上分析可知, 干扰对齐、人工噪声、干扰机辅助以及中继的使用都可以不同程度地提升系统的安全性能。文献[13]将IA技术、干扰机辅助和中继结合起来提升系统的安全性能, 但要求干扰机和窃听端的天线数目小于发送端和接收端。文献[15]针对中继网络, 采用GSVD-ZF-SVD的方案来改善系统性能, 在中继转发阶段, 转发的信息安排在中继到窃听端的零空间传输, 所以要求窃听端的天线数目小于中继天线数。文献[16]结合了中继、人工噪声和IA技术来提升系统安全性能, 但要求发送端、接收端和窃听端的天线数目始终相等。

本文考虑所有节点配备多天线且存在干扰机辅助的中继MIMO窃听网络, 将人工噪声和IA技术应用到该系统中来提升保密性能。考虑每个节点天线数目不同的几种情况, 特别是对中继端天线数目对系统性能的影响进行分析。按照窃听端的天线数目分为两类情况进行讨论:①窃听端天线数小于发送端和中继端, 即窃听信道存在零空间, 此时信息可直接在窃听信道的零空间传输, 窃听端得不到任何有用信息; ②窃听端天线数目等于或多于发送端和中继端时, 即窃听信道无零空间, 此时在信息中加入人工噪声, 干扰机同时发送干扰信号, 采用基于IA的SVD预编码, 将干扰和人工噪声在接收端对齐, 接收端采用干扰抑制技术可将干扰信号和人工噪声消除。窃听端接收到的信号与人工噪声无法分离, 可显著提高系统的安全性能。

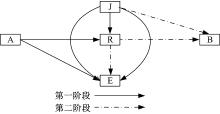

本文考虑有辅助干扰机的两跳的MIMO无线中继网络, 包括一个发送端A, 一个中继端R, 一个合法接收端B, 一个外部窃听端E和一个辅助干扰机J, 每个节点都配备多天线, 假设中继的接收天线和发送天线数相等, 节点的天线数分别为

本文中发送端与合法接收端之间没有直接链路, 或者直接信道条件很差, 可以忽略。文中各节点采用半双工模式, 分两个阶段传输信号。第一阶段发送端将保密信息发送给中继, 第二阶段中继采用放大转发方式将该保密信息转发给合法接收端。按照窃听端的天线数目采用两种安全技术。

当窃听端天线数小于发送端和中继端的天线数时, 发送端到窃听端之间的信道存在零空间, 第一阶段信号传输如图1中的实线所示, 发送端A发送信号

式中:

第二阶段信号传输如图1中的虚线所示。此时, 中继端R的转发信号

式中:

当窃听端天线数大于或等于发送端和中继端的天线数时, 则发送端到窃听端之间的信道不存在零空间, 需要干扰机发送干扰信号, 第一阶段信号传输如图1中实线所示。在此阶段, 发送端A发送信号

式中:

图1中虚线为中继端到窃听端的信道无零空间时第二个信号传输阶段。中继端转发信号

式中:

本文中协作中继采用半双工机制转发保密信息。信号传输的第一阶段发送端将保密信息发送给中继端, 第二阶段中继端采用放大转发方式将该保密信息转发给合法接收端。根据窃听端天线数与发送端和中继端天线数的关系, 在两个阶段都有两种安全传输的方案。为统一分析, 我们把两个阶段的传输统一为图2所示的模型。其中, X是信号的发送方, 第一阶段为发送端, 第二阶段为中继端。Y是信号的接收方, 第一阶段为中继端, 第二阶段为合法接收端。J仍然是辅助干扰机, E是外部窃听端。

当窃听端E的天线数目小于发送方X时, 即

此时

发送方发送

式中:

接收方和窃听端的接收信号分别为:

令

式中:

式中:

此时

发送方X发送

式中:

同时干扰机为了迷惑窃听端, 降低窃听端的接收性能, 发送一个

式中:

接收方和窃听端的接收信号分别为:

为使接收方能将干扰机发送的干扰信号

在满足上式条件时, 接收方可用维度为

为得到干扰抑制矩阵

令:

式中:

这样, 接收方的干扰消除结果可表示为:

式中:

当窃听端天线数目满足

合法发送端A发送的信号为:

式中:

中继端将其转发给合法接收端, 发送信号为:

式中:对角矩阵

式中:

由式(15)可知合法接收端收到的信号经过干扰抑制处理后为:

将式(26)带入式(29)可得:

合法发送端和合法接收端之间的互信息量为:

式中:

由于窃听端天线数目少于合法发送端和中继端, 保密信息在两个阶段都在窃听信道的零空间传输, 因此两个阶段的窃听端都接收不到任何有用信息, 则合法发送端和窃听端之间的互信息量

安全中断概率为:

式中:

窃听端天线数目满足

合法发送端A发送的信号为:

式中:

由式(18)可知中继端接收到的信号经过干扰抑制处理后为:

窃听端在第一阶段接收到的信号为:

中继端将收到的信号转发给合法接收端, 发送信号为:

式中:

第二阶段干扰机发送的干扰信号为:

式中:

将式(36)带入式(41)可得:

窃听端在第二阶段接收到的信号为:

由式(42)可知合法发送端和合法接收端之间的互信息量为:

式中:

由式(37)(43)可知, 窃听端两个阶段的联合输出为:

式中:

合法发送端和窃听端之间的互信息量为:

式中:

由于窃听端接收到的信号中未知变量个数总是多于观测值, 因此窃听端不能将信号与干扰分离开, 故从中获得的信息量

系统的保密速率为:

安全中断概率为:

系统总功率限制为

式中:

式中:

求解可得两个根, 取满足条件

即当

本文通过保密速率和中断概率两个性能指标来衡量系统的安全性能。仿真在准静态平坦瑞利衰落信道环境下进行。仿真中, 所有的信道系数为独立同分布的随机变量, 均服从均值为0, 方差为1的圆对称复高斯分布; 各噪声的方差

从保密速率的表达式(47)可以看出, 发送端和中继端的发送功率增加使得保密速率增加, 而干扰机的发送功率

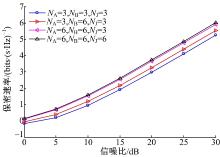

首先仿真发送端、合法接收端和干扰机的天线数目对保密速率的影响。设置天线数

从发送端到接收端的并行子信道就越多, 所能发送的数据流个数越多, 能发送的人工噪声的维度越多, 所以保密速率也越高。干扰机为了对齐中继端发送的人工噪声, 天线数满足

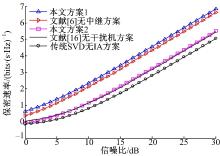

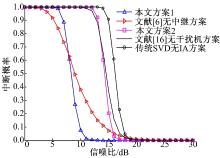

在总功率被限制条件下, 将本文的方案与文献[6]中无中继的情况、传统的无干扰对齐预编码的奇异值分解方案以及文献[16]中无干扰机的中继传输方案的性能进行仿真比较。仿真结如图4和图5所示:本文方案1为窃听端天线少于发送端和中继端天线时的情况, 保密信息安排在窃听信道的零空间传输的方案。仿真中

| 图4 本文方案与文献[6, 16]及传统SVD方案保密速率对比Fig.4 The secrecy rate compared with this paper scheme and references[6, 16] and the traditional SVD scheme |

| 图5 本文方案与文献[6, 16]及传统SVD方案中断概率对比Fig.5 The outage probability compared with this paper scheme and references[6, 16]and the traditional SVD scheme |

可在更低的信噪比下获得趋近于零的中断概率。与文献[6]的方案的对比表明中继和干扰机的使用可以在一定程度上提升系统的安全性能。

本文方案2为窃听端天线大于或等于中继端天线的情况, 仿真中设置所有天线数均为5。本文将其与采用相同天线数、总功率相同的文献[16]的方案和传统无干扰对齐的奇异值分解方案进行对比。仿真结果显示, 相比较这两种方案, 本文方案2在保密速率方面有一定程度的提升, 中断概率有所降低, 且随信噪比的增加下降速度更快。

对于本文中的方案1和2, 由于方案1中的窃听端天线数目较少, 因此窃听信道存在零空间, 故从图4和图5可看出, 在其他条件相同的情况下, 方案1的保密速率更高, 且中断概率随信噪比下降更快, 更早收敛。

针对有干扰机辅助的信道模型, 从信息安全的角度研究了中继MIMO窃听网络的安全传输问题。在每个节点装备多天线的情况下, 将干扰对齐技术和协作干扰技术相结合, 可有效提升系统的安全性能。根据窃听信道的特性, 本文给出了两种提高安全传输性能的方案。方案1适用于发送端或中继端到窃听端之间存在零空间的情形, 保密信号在窃听信道的零空间传输, 大大提高了系统的保密速率。方案2适用于发送端或中继端到窃听端之间不存在零空间的情形。此时通过预编码技术使干扰机的干扰信号与发送端的人工噪声在合法接收端对齐到一个子空间, 且与保密信号子空间相互独立, 并且合法接收端可通过干扰抑制将已对齐的干扰与人工噪声消除; 而在窃听端干扰信号、人工噪声和保密信号处于同一空间, 无法分离, 从而提高了系统的安全性能。仿真结果表明, 本文方案与文献[6]无中继系统采用零空间传输方案、文献[16]无干扰机协作系统采用奇异值分解和干扰对齐方案、传统无干扰对齐技术的奇异值分解方案相比, 保密速率有较明显的改善, 而安全中断概率随着信噪比的增加而下降更快, 可在更低的信噪比获得趋近于零的安全中断概率。

The authors have declared that no competing interests exist.

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|

| [15] |

|

| [16] |

|

| [17] |

|