作者简介:栾文鹏(1962-),男,教授级高级工程师,博士生导师.研究方向:电力系统自动化,智能电网.E-mail:w1213@epri.sgcc.com.cn

从逻辑和拓扑两个层面对能源互联网的网络体系结构进行了分析,并且将现有能源互联网安全研究归类为安全需求驱动法、安全模型法和系统论方法,采用逼近理想解排序法(TOPSIS)对现有安全防护方法进行分析和比较。针对已有安全机制普遍存在的孤立性和欠缺整体统一方案的问题,提出了基于可信平台模块(TPM)的能源互联网统一安全架构。给出了该方案的安全模型和典型的消费层通信协议并进行了安全性分析。结果表明:新的安全架构能够很好地满足安全需求,有利于安全、可靠地大规模应用能源物联网技术。

As the core infrastructure for the efficient and secure utilization of renewable energy sources, the energy internet is the important strategic resource and embodiment of the comprehensive national strength. The security of energy internet has attracted more serious attentions. In this work, first, the structure of internet was analyzed from logical and network topological structure aspects. Second, the existing research methods are classified into three classes, the security demand-driven method, security model-driven method and the system-theoretical method; and the existing researches are analyzed and compared using the Technique for Order Preference by Similarity to Ideal Solution (TOPSIS). Finally, to solve the problem of vulnerability of isolation and lack of integrated solution in existing security mechanism, a new security mechanism based on Trusted Platform Module (TPM) is proposed. The security model and consuming layer protocol are put forward and security analysis is carried out. The results show that the proposed security mechanism can satisfy the security requirements of the energy internet.

能源互联网由Rifkin在《第三次工业革命》中首次提出[1], 随后国内外学者对能源互联网的定义、网络架构和系统组成进行不断丰富和完善[2, 3, 4]。学术界普遍认为能源互联网是以智能电网为核心, 以新能源技术和信息技术为基础, 与多能源网络、交通网络和信息网络深度融合的复杂网络系统。

当前形势下, 信息和互联网安全已经成为关乎国家和社会稳定的战略资源[5], 能源互联网作为新能源的核心基础设施, 既是互联网的延伸也是互联网与其他系统的复杂融合体, 其安全性更应得到保证[2]。然而, 能源互联网的概念和相关研究刚刚起步, 对其安全性的研究多集中在智能电网, 而能源互联网的安全性较之智能电网更为复杂, 但针对其研究较少。因此, 对于能源互联网这一复杂信息物理系统安全性的研究还有待系统、深入地展开。

本文分析了现有能源互联网的网络架构, 并对现有能源互联网安全性的研究工作进行归类, 采用逼近理想解排序法(TOPSIS)分析现有安全防护方法的弱点, 针对其孤立性和欠缺整体统一方案的特点, 提出了基于可信平台模块(TPM)的统一安全架构, 并对该架构中的模型和协议进行了详细分析。

国内外研究机构都在进行能源物联网研究, 如欧盟的未来智能能源互联网、德国的E-Energy计划、美国的未来可再生电能传输和管理系统以及中国北京延庆能源互联网示范等[6]。文献[3, 7]对上述研究进行了分析和对比综述。

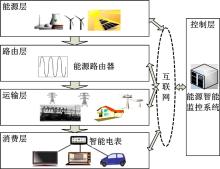

能源互联网的系统组成和体系结构多借鉴智能电网, 在逻辑层面上由能源层、路由层、运输层、消费层和控制层组成(见图1)。

能源层用来实现传统化石能源以及多种可再生能源的分布式产能, 如燃煤、风力、天然气和太阳能等; 路由层使用能源路由器实现能源的转换和存储[8]; 运输层通过多种能源网络实现能源的大规模远距离传输以及临近消费终端的能源分配, 如高压输电线路和低压配电箱; 消费层进行个人企业等的能源交易, 电动汽车充电等; 控制层通过通信网络对整个能源互联网进行监视和控制, 如SCADA系统。

从网络拓扑层面来看, 能源互联网以国家级骨干能源网络为顶层结构, 以区域级能源网络为主干, 末端连接能源局域网, 各能源局域网既可并网工作也可独立工作, 如社区的微型能源网络[9]。

能源互联网融合了多种物理系统(如电力网和供热网络等)以及多种信息网络(如信息控制网络和电动汽车车载网络等), 其安全问题必然更为复杂。对能源互联网这一新型信息物理系统(Cyber physical system, CPS)的安全性研究尚处于起步阶段, 研究多集中在智能电网, 需要进一步深化和加强[2]。

能源互联网的安全需求主要包括:机密性、完整性、可用性、认证性、授权性、不可否认性和可审计性等[10, 11]。安全需求驱动法通过研究攻击行为对各种能源互联网安全需求的破坏和影响, 对攻击场景和行为进行细化、归类、分析和总结[12, 13]。

Sridhar等[14]从智能电网入手建立了控制环安全模型(见图2), 针对模型中的物理参数测量、数据采集、控制信息、数据计算和分析、物理设备和执行指令6方面存在的安全弱点和漏洞对攻击行为进行识别和归类。另外有学者使用控制环模型的简化模型, 将模型抽象为控制系统和物理系统两部分。其他的安全模型包括:威胁模型[15]、攻击树模型、马尔科夫模型和博弈论模型等。

能源互联网作为复杂的CPS系统, 传统的信息安全方法不能很好地解决物理系统的安全问题, 系统论模型刻画了系统中物理部件之间的物理流, 给出实时的安全视图, 弥补了能源互联网安全性研究的不足。典型的系统论模型包括:线性定常广义系统[16]、线性连续时间动态系统[17]、线性控制系统[18]等。

目前能源互联网的安全防护措施主要包括:数据加密、认证技术、访问控制、隐私数据保护、设备安全防护、安全通信架构和入侵检测等方面。另外还有一些其他安全技术, 如动态虚拟蜜罐[19]、上下文感知和智能追踪防火墙等。上述安全防护方法大体分为4种:密码学方法用于保证能源互联网信息系统安全; 无线信道防护方法用于密码学无法防护的物理层和MAC层的无线拒绝服务攻击; 系统论方法用于保护能源互联网物理安全; 设备防护方法用于保护物理设备安全, 如操作系统的病毒防护。

鉴于能源互联网的多网融合性, 单一和孤立的安全防护方法显然不能满足要求, TOPSIS作为一种常用的有限方案多属性决策分析法可为安全方案的选择提供决策支持[20]。

通过对北京能源互联网运行中安全问题的专家描述以及天津中新生态城智能电网运行中用户安全故障的分析, 本文设计了应用于能源互联网CPS系统的4个备选方案研究框架。首先, 该问题具有4个备选方案:A1~A4, 分别对应上述4种防护方法, 目标属性选取G1~G6, 分别为机密性、数据完整性、认证性、无线信道可用性、物理系统安全性、设备安全。决策矩阵UA=(uij)m× n(见表1)。为计算方便, 可防护时目标属性取值为1, 否则为0, 同时各目标属性同等重要, 令Wj=1, 1≤ j≤ n; m=4; n=6。

| 表1 多属性决策矩阵 Table 1 Multiple attribute decision-making matrix |

步骤1 将UA按照式(1)进行规范化, 得到规范化矩阵R。

rij=uij

步骤2 计算加权规范矩阵X, X=(xij)m× n=[wj· rij]m× n。在本例中, 经过计算X=U。

步骤3 确定理想解U+和负理想解U-, 如式(2)所示:

式中:J+和J-分别为效益型指标集合和成本型指标集合。

步骤4 计算各安全防护方法Ai与正、负理想解间的欧式距离, 如式(3)所示:

步骤5 计算各安全防护方法与理想的贴合度ci, 如式(4)所示, 其中ci越小, 说明该方案越优。最后对各方案进行排序。

在本例中, 取各目标属性的最大值作为理解解, 最小值为负理想解。理想解为(1, 1, 1, 1, 1, 1), 负理想解为(0, 0, 0, 0, 0, 0)。显然, 现有安全方案均与理想解存在一定的欧式距离, 贴合度不足。如c1=0.5, c2=0.69。因此, 需要整合现有方案, 提出一种整体的统一安全架构对能源互联网进行防护。

近年来兴起的可信计算[21], 通过在系统中引入基于TPM并带有信任根的安全芯片[22], 通过信任链条, 将信任关系传递到整个系统中的其他组件或程序, 从而形成整体的系统安全解决方案。目前国内外企业已经推出了很多TPM产品[21]也便于向能源互联网平滑地快速部署和应用。因此, 为了给能源互联网提供全面的安全保证, 本文设计了基于TPM的能源物联网安全新架构和关键协议。

基于TPM的能源互联网的安全模型, 其参与者包括能源互联网各层的物理设备和能源消费者等。由于篇幅所限, 以消费层的安全模型为例进行说明(见图3), 其他各层类似。由于消费层直接面向用户, 而且与互联网直接交互, 其安全问题最突出, 能保证该层安全性的新架构, 可以更容易保证其他层的安全性。

假定所有主体都嵌入了TPM模块, 实时通信场景对称式加密优于非对称加密, TPM2.0芯片支持对称式加密, 但其与TPM1.2芯片并不兼容, 而且在市场上主流芯片仍然是TPM1.2, 因此采用TPM1.2芯片的非对称加密算法来实现对称式加密密钥的分发。在能源互联网内设置安全补偿设备, 弥补基于TPM架构的不足, 比如物理层无线链路的干扰攻击以及信息方法检测不到的对物理系统的攻击等。

消费层的安全模型中的参与主体是:控制中心、智能电表和充电桩等智能电子设备以及能源消费用户或电动汽车。基于TPM1.2硬件, 安全前提条件包含:控制中心的公私钥对(PKCon, SKCon), 智能电子设备的公私钥对(PKI, SKI), 终端用户或电动汽车的公私钥对(PKC, SKC)。控制中心在安全数据库中以(Iid, PKI)和(Cid, PKC)中存储智能电子设备和用户的公钥。每个智能电子设备和用户已持有控制中心的公钥。代表性场景下的安全过程如下:

(1)系统初始化。能源互联网内的所有设备加电, 通过可信计算平台的信任链技术, 确保设备从BIOS到操作系统再到应用软件处在安全可信状态。

(2)场景1(系统监控)

控制中心需要实时对智能电子设备进行监控, 包括智能电表的设备状态和充电桩的运行环境信息等。此部分监控信息对实时性要求较高, 因此需要采用对称性加密。

步骤1 智能电子设备生成用于对称式加密的会话密钥SKCon-I, 并发送如下信息:

I-> Con:{M1||{M1}SKC}PKCon, 其中M1为Iid||N1||SKCon-I。

步骤2 控制中心收到消息后, 使用自己的私钥解密消息然后根据Iid在安全数据库中检索Iid的公钥PKI, 并解密{M1}SKC, 若相等则确认使用该SKCon-I, 并发送如下信息:

Con-> I:{M2||{M2}SKCon}PKC, 其中M2为N1||N2, N2用于确保新鲜性抵御重放攻击。

步骤3 智能设备收到消息后, 使用自己的私钥解密消息, 然后查看N1是否等于先前发送的N1, 若相等, 则使用控制中心的公钥解密{M2}SKCon, 若M2相等, 则最终确认使用该SKCon-I, 并进行后续数据的传输。

步骤4 双方使用SKCon-I进行对称式加密数据传输。

(3)场景2(用户查看电表/电动汽车充电)

终端用户需要查看自己的电表数据(如用电量, 剩余电费等), 电车汽车则需要在充电桩充电获得电能。此时都需要用户登录到控制中心, 通过验证后获得对于智能电子设备的使用许可。此场景内用户或电动汽车往往多次使用电表或充电, 因此使用“ 一次一密” 的对称式加密方式。

步骤1 用户通过场景1中类似的协议交互方法与控制中心共享SKCon-C。智能设备通过场景1中的协议交互方法与控制中心共享SKCon-I。

步骤2 用户向控制中心申请某智能电子设备的使用许可。并发送如下信息:

C-> Con:Cid||{N3||Iid}SKCon-C。

步骤3 控制中心根据Cid检索到密钥SKCon-C并解密, 得到用户申请使用的设备并审核, 若用户具备使用权限, 则发送如下消息:

Con-> C:{N3||Iid||SKI-C||CI}SKCon-C||{M3}SKCon-I

式中:M3为N3||N4||Cid||SKI-C||CI, SKI-C为控制中心为用户Cid与智能电子设备Iid之间指定的会话密钥; CI为使用权限信息, 包括SKI-C密钥的有效期、能源的使用量(如所授权的充电量)等。

步骤4 用户收到消息后解密消息的前一部分, 获得SKI-C密钥。并使用SKI-C密钥向智能电子设备申请使用能源, 发送如下消息:

式中:R为申请使用电子智能设备标识。

步骤5 智能电子设备收到消息后, 解密消息最后一部分得到控制中心指定的会话密钥SKI-C, 使用此密钥解密消息前面的部分, 并对比Cid||N3, 若相等则根据CI的信息为该用户开放使用, 比如后续使用SKI-C传输电表数据和按CI的授权为电动汽车充指定的电量等。

本节将从新提出的安全机制是否贴近第2节中的理想解来分析其安全性。由于消费层是能源互联网中安全性最薄弱的环节, 其中代表性场景是能源互联网的常见应用场景, 对其关键场景的安全性验证就代表了对消费层安全性的验证。

(1)双向认证性。在场景1中双方采用非对称加密算法(基于TPM的RSA算法), 消息发送方采用对方公钥加密, 接收方使用自己私钥解密, 而且消息中发送方均使用自己的私钥进行签名, 保证了通信双方可以相互认证对方身份。在场景2中, 用户与控制中心拥有相同的预共享密钥, 保证通信时的相互认证, 后续协议交互中, 用户与智能电子设备通过可信的控制中心完成相互认证。两个场景中的Nonce保证协议的新鲜性, 抵御重放攻击, 同时接收方比对Nonce也是辅助认证手段。

(2)机密性。场景1和场景2中的所有协议交互, 均采用非对称加密RSA算法或对称式加密AES, 且被正确配置, 因此保证了整个过程数据的机密性。

(3)数据完整性。场景1和场景2中虽然没有使用保证数据完整性常用的HMAC算法, 但采用私钥签名, 或采用对称性加密。因此即使攻击者对消息进行了篡改, 接收方通过验证签名错误、解密失败和解密后对比原始消息失败可以发现数据被非法篡改, 保证了数据的完整性。

(4)物理设备安全。由于所有物理设备采用信任链技术, 保证了整个硬件系统的安全性。

(5)可用性。通过安全补偿设备, 如设置无线设备物理层的跳频通信机制抵御干扰攻击, 保证了可用性。

(6)物理系统安全性, 通过安全补偿设备, 完成对物理系统内攻击行为的检测, 比如使用系统论方法。

因此, 基于TPM的统一安全架构方案在上述6个方面均可良好地保护能源互联网安全性, 利用第2节的方法, 可以看出其与理想解的欧氏距离和贴合度相比其他4种方法都好。

本文从逻辑和网络拓扑两个层面对能源互联网的体系结构进行了详细的分析和建模。对国内外针对能源互联网的安全研究进行了总结和综述, 并进行了归类, 利用TOPSIS方法发现现有安全研究较为孤立, 缺乏整体解决方案的特点, 提出了基于TPM的新的安全机制, 并给出了典型的系统安全模型和协议交互模型, 分析了新机制的安全性。结合TOPSIS方法说明提出的新安全机制比现有方法好。

随着智能家庭、智能车联网等技术和系统的发展, 这些相关系统同样具有物理系统安全性、互联网安全性以及融合系统安全性的问题。本文提出的基于TOPSIS的安全性分析机制可以扩展到类似的CPS系统中。此外, 通过对智能家庭系统、智能车联网的体系架构进行分析, 针对其薄弱层次和典型应用场景建模也可以提出与本文类似的新安全架构, 并且提升整体系统的安全性。

The authors have declared that no competing interests exist.

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|

| [15] |

|

| [16] |

|

| [17] |

|

| [18] |

|

| [19] |

|

| [20] |

|

| [21] |

|

| [22] |

|