作者简介:韩家伟(1978-),男,副教授,博士研究生. 研究方向:网络安全,量子保密通信. E-mail:Jason.hjw@gmail.com

针对现有利用云服务进行基于身份加密(Identity-based encryption, IBE)的公钥加密方案中存在的安全问题,提出了一种基于量子密钥和云服务的IBE方案。该方案首先通过引入量子加密技术解决密钥生成器与云服务之间用户隐私信息和撤销列表等信息安全传输问题;然后利用提出的量子时间令牌机制,安全地对用户私钥进行分发和管理;最后利用量子密钥共享和云服务安全高效地实现了用户撤销管理。与现有方案相比,该方案能够充分利用量子加密技术和云计算服务的优势,更为安全高效地实现基于身份加密公钥体制中的密钥管理和用户撤销,并能够抵抗多种安全威胁,在云计算环境中具有更好的安全性和实用性。在真实的量子密钥分发和云计算环境中的实验结果证明了该方案的可行性和有效性。

In order to handle the safety problems in the Identity-based Encryption (IBE) key schemes associated with the existing cloud services, an IBE scheme based on quantum secret keys and cloud service is proposed. First, the quantum encryption technology is introduced to handle the safety problems of information transmission between the private key generator and the cloud services, involving user privacy information and revocation lists, etc. Next, the quantum time token mechanism is proposed to safely distribute and manage users' secret keys. Finally, the user revocation management is safely and effectively achieved by sharing the quantum secret keys and using the cloud services. Comparing with the existing schemes, the proposed scheme can make full use of the advantages of the quantum encryption technology and the cloud computing services. The secret key management and user revocation of the IBE public key scheme can be more safely and effectively done, and multiple safety hazards can be avoided with better safety and practicality in the cloud computing environment. Experimental results in the real quantum key distribution and the cloud computing environment demonstrate the feasibility and effectiveness of the proposed scheme.

基于身份的加密方案是一种简捷高效的公钥加密机制。用户身份可以由邮箱或其他任意字符串表示, 发送方可以直接用接收方的身份作为公钥加密消息, 用户的私钥则由可信任的密钥生成器(Private key generator, PKG)生成。与公钥基础设施(Public key infrastructure, PKI)相比, IBE加密方案更为方便和高效。但是在用户数量增多时, 大量的私钥发放、更新, 用户撤销等操作, 使PKG成为系统瓶颈。随着IBE在各个领域的应用日益增多[1, 2], 研究人员发现有效利用云服务充分的计算资源是一种提高IBE方案效率的有效方式。Li等[3]提出了通过云服务来分担PKG密钥更新和撤销任务的方案, 与原始的IBE方案[4]和通过二叉树管理用户撤销的RIBE方案[5]相比, 可以较高效地解决PKG的性能瓶颈问题。但是现有方案中, PKG和云服务之间需要频繁地传输用户列表、用户撤销列表, 用户服务密钥等敏感信息, 因此需要实际的安全通道来保证传输安全, 否则IBE方案内部信息被窃取和篡改, 会对整体方案带来巨大安全威胁。此外, 现有以公开时间和哈希函数作为时间标识构建私钥的方法为非法用户伪造私钥提供了可能性。

量子加密是依据量子态的物理特性以及量子物理理论进行加密通信的可证安全的加密技术[6], 其安全性依赖量子物理原理而不是传统密码学的数学复杂性, 因此在拥有超强计算能力的云计算环境中具有显著安全优势。量子卫星网络、量子城域网络、量子干线网络等实际量子网络的建设[7], 阿里云和电信运营商的参与, 利用量子密钥加密已经实际应用到各个领域[8]。引入量子密钥分发(Quantum key distribution, QKD)技术到现有云计算和大数据环境[9, 10], 充分利用量子密钥的物理特性[8, 11]通过与现有方案结合, 可以有效加强系统安全性。

本文提出了一个结合量子密钥和云服务的IBE方案— — QIBE(Quantum identity based encryption), 通过量子保密技术加强PKG和云服务间通信安全, 并且利用量子物理安全特性生成的“ 量子时间令牌” (Quantum time token, QTT)” , 定期管理维护未撤销用户的私钥, 实现一个云计算环境下安全、高效、可撤销的IBE方案。

量子密钥分发是量子通信技术中最为成熟并且广泛进行实际应用的技术, 利用量子态的物理特性进行量子密钥的分发具有高度安全性[6, 12]。量子密钥分发协议主要有基于单光子的QKD协议、基于连续变量的QKD协议和基于量子纠缠的QKD协议。其中BB84是最早并且最为成熟的量子密钥分发协议。BB84协议利用了单光子的偏振特性, 依据海森堡不确定性原理和量子不可克隆理论, 窃听者无法在没有干扰通讯的情况下观察到通讯信息。收发双方主要通信过程为:首先, 发送方Alice准备用于发送量子序列的量子源S={|0> , |1> , |+> , |-> } 和一个随机比特序列Rb={|i=1, 2, …, n}, ∈ {0, 1} 。Alice根据比特序列依次随机选择基矢制备1个量子态, 并将量子态序列Tq={|i=1, 2, …, n}, ∈ S。发送给接收方Bob。接收方Bob并不清楚Alice使用哪个基矢制备的量子态, 因此也随机选择一个基矢对接收到的量子态进行测量, 并记录测量结果。在量子序列发送后Alice公布制备量子态时选择的基矢序列, Bob对基矢序列进行比对, 舍弃了不同基矢的测量结果, 余下的比特信息经过“ 后处理” 过程后就作为双方共享的量子密钥kt={|i=1, 2, …, n}, ∈ {0, 1}, 从而完成了量子密钥的分发过程。在此过程中任何的窃听者对量子态进行测量或窃听, 都会对量子态进行破坏, 从而使窃听者被发现。

通过量子密钥分发, 可以在收发两端安全地、同步地生成量子密钥。在原有基于云服务的IBE方案基础上引入量子密钥分发机制, 既可以有效保证PKG与云服务之间的实际安全通信, 同时利用量子密钥的特性构造的量子时间令牌可以安全高效地进行用户密钥更新和用户撤销管理, 相关定义如下:

定义1 量子加密通道QEC (Quantum encrypted channel)。收发双方通过量子信道进行量子密钥分发后, 为了利用量子密钥进行基于比特流的OTP(One time pad)加密的安全传输通道。

利用量子密钥进行“ 一次一密” 的加密是目前可证安全的量子加密通信方式。

定义2 量子标识序列q

定义3 量子时间序列

现有的方案中, 是以时间段与哈希函数直接运算作为时间列表分发给用户, 存在非法用户利用公开时间和哈希函数伪造私钥的可能性。而通过每个阶段发布一个不同的量子标识序列q

定义4 量子时间令牌QT

QT

由式(1)(2)得

QT

式中:μ 为云服务端从PKG获得的主密钥的随机分量, μ ∈ ; ri为一个随机数且ri∈ 。H2为哈希函数, 现有方案一般采用将用户私钥分割为ID部分和时间部分, 共同构成私钥, 而在密钥更新时只由云服务更新私钥中的时间部分, 这样可以将密钥更新的任务转移到云服务完成, 提高系统效率。但是采用的时间和哈希函数都是公开的, 存在一定安全隐患, 采用量子时间令牌QT

量子时间令牌QT

(1)安全性:QT

(2)时效性:量子时间令牌QT

(3)随机性:量子时间令牌通过随机分割的主密钥分量μ , 量子标识序列q

定义5 基于QT

s

式中:did为私钥中身份标识部分, QT

定义6 用户量子通信密钥qckid, Pi。每个用户与云服务端传输数据时所使用的通信密钥, 由云服务端随私钥一同发放给未撤销用户, 利用QKD协议特点, 由PKG监督检查云服务端发放qc

基于量子密钥分发和云服务的QIBE方案如图1所示。使用云服务分担PKG在用户私钥生成和更新时产生巨大的计算和通信的负载。通过利用量子密钥分别实现量子加密传输和量子时间令牌发放功能, 在现有IBE方案基础上有效的加强了安全性。

QIBE方案包括PKG、用户、量子时间令牌云服务提供者QTT-CSP, 以及用于PKG和QTT-CSP之间量子密钥分发链路及设备。其中各组件的作用如下:

PKG:密钥生成器, 用于私有密钥的生成和发布, PKG与QTT-CSP之间通过量子加密通道QEC对用户撤销列表、主密钥分量等敏感数据信息传输使用基于量子密钥的“ 一次一密” , 实现高度安全的量子加密通信

QTT-CSP:通过发放“ 量子时间令牌” QTT, 实现对混杂私钥的部分更新, 从而实现将繁重的密钥更新的计算任务和通信任务转移给云计算服务来完成, QTT-CSP可以是私有云也可以是经过授权使用量子通信服务的公有云或混合云。

用户:获得由PKG发放的混杂私钥s

QKD设备:采用技术成熟使用比较广泛的基于单光子诱骗态BB84协议的量子密钥分发设备。量子密钥的生成、量子态的传输均基于量子链路实现, 可以有效对抗基于云环境的高性能破解计算能力。

QIBE在现有基于云服务的IBE方案基础上, 保留了基于椭圆曲线双线性映射的特点, 引入基于量子密钥加密和管理的相关算法, 提高实用性和安全性。主要算法有初始化算法; 量子链路初始验证算法; 用户私钥生成算法; 量子时间令牌更新算法。

初始化算法Setup(k):初始化PKG, 生成通用的系统参数和主密钥。

(1)设k为安全参数, 选择随机生成元g, g∈ G1。

(2)随机选择主密钥α , α ∈ , 而g1=gα , 然后选择g2并且g2∈ G1, 同时选择2个哈希函数H1和H2 , H1, H2:{0, 1}* → GT。输出公共参数pk(g, g1, g2, H1, H2)。

(3)主密钥α , 对于每个用户随机分割α 使α =β +μ mod q其中α , β , μ ∈ 。β 为用于身份标识加密的主密钥分量, 由PKG持有, μ 为用于时间标识加密的主要分量, 传输给QTT-CSP持有。

(4)生成私有信息列表Pil, Pil={rl, ul}, rl为撤销列表, rl=∅, ul为用户列表。

(5)PKG与QTTCSP之间建立量子加密通道QEC(μ , Pi), 对核心参数进行基于量子密钥的“ 一次一密” 传输。

建立QEC通道时, 需要采用QKD协议生成的量子密钥进行初始验证。在PKG和QTT-CSP之间的量子链路初始验证算法如下:

(1) PKG与QTT-CSP通过量子链路共享对称量子密钥К qauth

(2)PKG→ QTT-CSP(σ , MAC(H(σ ), К qauth)

(3)QTT-CSP→ PKG(H(σ ), MAC(H(σ ), К qauth)

(4) PKG→ QTT-CSP 认证通过返回 “ ACK ” 否则认证失败返回“ NAK ” 。

σ 表示随机信息, К qauth表示用于认证的量子密钥, MAC为消息认证函数, H为只用于认证阶段的哈希函数。

用户私钥生成算法KeyGen(id, QT

(1)运行在PKG端, 检查用户的id是否存在于撤销列表rl中, 若存在则输出“ ⊥” , 程序终止退出。

(2)根据公式(4)计算用户的私钥。其中基于id生成的私钥部分称为did, 用户id对应当前时间段Pi的量子时间令牌为QT

(3)根据定义4及公式(2)(3)计算用户混杂私钥的量子时间令牌QT

更新未撤销用户私钥中的量子时间令牌QT

量子时间令牌更新算法QTTUpdate (id, Pi+1, qkPi+1, rl)如下:

(1)运行在QTT-CSP端, 在密钥更新时, QTT-CSP首先检查用户id如果在撤销用户列表rl表中, 则输出“ ⊥” 程序终止。

(2)根据定义4及公式(2)(3)执行QTT生成的过程, 生成下一个时间段Pi+1的量子时间令牌QT

(3)根据定义5对用户的私钥s

PKG和QTT-CSP之间采用量子密钥机制后更加安全和具有实用性, 而对于用户的加密和解密过程没有影响, 仍然保留用户只需要身份ID作为公钥进行加密, 利用自己的私钥进行解密的方便特性。加密和解密过程如下:

用户端加密算法Encrypt(id, Pi, M, q

解密算法Decrypt(C, s

因此, 用户可以利用私钥准确的解密出明文M。

提出的QIBE方案与现有方案相比, 在安全性方面有防止窃听、破解攻击; 防止域内用户共谋和防止域外非法用户伪造的优势。

(1)QIBE可以有效防止窃听、破解攻击证明:现有方案一般以假设的安全通道进行关键系统参数的传输, 而在实际应用中, 由于网络的复杂性而存在的窃听、破解等安全问题会威胁IBE方案的整体安全性。在提出的QIBE方案中, 引入量子密钥分发机制, 充分利用量子密钥的安全特性, 通过建立QEC量子加密通道, 在PKG端与QTT-CSP之间通过量子加密的“ 一次一密” 对信息进行加密, 利用海森堡测不准原理, 量子态不可克隆原理等量子的物理特性[6], 有效防止监听和窃取, 加强了现有方案的通信安全性。

(2)QIBE方案是可以有效防止同谋

提出的QIBE方案可以有效防止共谋, 对于域内被撤销的恶意用户, 企图通过其他用户共谋获得其他用户的量子时间令牌QT

(3)QIBE可以有效防止域外非法用户伪造私钥

在现有的方案中由于私钥的时间部分采用公开时间, 公开哈希函数, 存在域外恶意用户伪造私钥的可能性。而在QIBE中, 通过量子密钥时间标识管理, 每个时间段使用不同的量子时间标识, 域内用户可以进行加密和解密, 而依据量子密钥的随机性, QIBE域外非法用户因无法获得量子时间标识而无法进一步伪造用户私钥。因此, 提出的方案可以防止非法用户伪造用户私钥。

为验证QIBE方案的可行性和效率, 通过实际部署的云服务和量子密钥分发网络进行实验分析。通过部署亚马逊的EC2的开源项目Eucalyptus构建云环境, 实现弹性的云服务, 物理层采用实际的量子密钥分发Quantum-CTEK Q GW-A设备, 基本参数为:工作频率40 MHz, 信号光波长1550.12 nm, 信号光脉宽200, 探测器暗计数≤ 5× 10-6。量子密钥分发链路传输距离为10 km, 采用1550 nm单模光纤, 光路衰减为11.6 db。利用CPU型号为Intel Xeon E5-1600、主频为2.8 GHz、内存大小为16 GB的Dell T5810台式工作站作为PKG。通过实际的量子密钥分发环境, 对提出的QIBE方案与现有方案在用户私钥生成时间、密钥更新即用户撤销的效率等方面综合比较分析各个方案的效率。

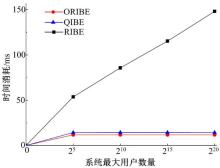

首先, QIBE与现有基于云服务的ORIBE方案[3]和可以利用二叉树较好进行用户密钥管理和撤销的RIBE[5]进行密钥生成效率比较, 如图2所示。随着系统用户数量的增加, 比较分析各方案中每个私钥生成的时间消耗。其中RIBE方案中用户私钥生成时间随着用户规模的增大接近正比增长, 原因是RIBE方案中采用一个二叉树来管理所有的用户, 每一个用户信息存储在一个叶子节点上, 随着用户规模的增大管理用户的二叉树规模增大, 用户私钥长度不断增加。密钥发布时需要遍历根节点到叶子节 点所在的路径的所有节点, 所需要的时间也不断增大。在QIBE和文献[3]的ORIBE方案中, 都利用了云服务的计算资源, 随着用户数量增大, 密钥生成的效率保持在高效而稳定的状态。QIBE方案虽然引入了量子密钥分发机制以加强系统安全性, 但量子密钥由独立的量子链路生成, 系统生成用户私钥的时间消耗并没有明显的增加, 用户密钥生成效率较高。

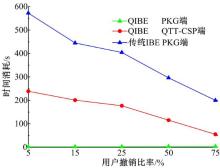

图3所示是在用户规模为215时, 比较不同方案的撤销效率。对用户的撤销是通过在密钥更新时, 不再为撤销用户分发新的私钥而实现的。本文提出的QIBE方案和文献[3]中的ORIBE方案, 都采用了借助云服务进行密钥更新的策略, 目的是通过借助云计算服务充足的计算资源减少PKG的工作负载, 从而提高系统的整体效率。文献[3]中PKG不做任何工作, 甚至下线, 提出的QIBE方案中的PKG只负责对云端通信密钥qckid, Pi发放数量和量子时间序列

随着用户撤销比率的增加, QBIE和ORIBE[3]更新密钥所需要的时间成本降低。是因为撤销用户越多, 需要更新密钥的未撤销用户数量越少。而RIBE方案[5]完全运行在PKG上, 随着撤销用户数量的增长, 二叉树中需要更新的节点数量不断增加, 对应的撤销时间成本也持续增长, 在撤销比率为50%时系统的撤销效率达到最低。当用户规模增大时RIBE方案的撤销会给PKG带来更大的负担。而从图中可知, 结合云服务的方案QIBE和ORIBE在用户撤销率为45%附近时, 撤销效率已经开始超过RIBE方案, 而云服务拥有充足的资源和计算能力, 可以通过定制弹性计算服务, 使系统效率进一步提高, 而PKG始终可以保持良好的性能, 进行新用户的密钥生成和管理等工作。

文献[3]的ORIBE与文献[5]的RIBE是针对用户撤销进行优化的方案。本文提出的QIBE方案与传统的IBE方案[4]相比在效率上更具优势, 如图4所示, 在用户规模为215时, QIBE方案中, PKG的始终保持较低负载, 同时利用云服务进行密钥更新保持较低的时间成本, 比传统IBE方案中的密钥更新时间成本更低, 系统效率更好。

| 图4 QIBE与传统IBE方案撤销效率比较Fig.4 Comparison of revocation efficiency between QIBE and classical IBE scheme |

通过以上实验, 从密钥生成和密钥更新等主要引起系统效率降低的方面, 比较QIBE方案和现有方案, 从实验结果可知提出的QIBE方案, 可以有效地将工作负载从PKG安全的转移到云服务端高效地完成, 在具有较高安全性的同时, 系统有较高的效率和更好的实用性。

本文给出了一种融合了量子密钥和云服务的基于身份加密方案。充分利用量子密钥的特性和优势, 定义一个连接“ 量子时间令牌” 和身份组件的混杂用户私钥, 通过定期发放“ 量子时间令牌” 控制用户私钥的更新和撤销。在密钥更新期间, 将PKG繁重的私钥管理和更新工作以安全的方式转移给云服务提供者来完成, 实现安全高效的密钥更新和用户撤销管理。通过实际实验结果表明方案在性能和效率方面都优于现有的方案。

The authors have declared that no competing interests exist.

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|